Ilma võimaluseta päästa see, mis on nihkeviirus ja kuidas sellega hakkama saada

- 4809

- 1523

- Salvatore Hirthe

"Vabandage, aga ... teie failid on krüptitud. Dekrüptimise võtme saamiseks kantakse jalavägi rahasummast kiiresti rahakotile ... vastasel juhul hävitatakse teie andmed pöördumatult. Teil on 3 tundi, aeg on läinud ". Ja see pole nali. Schiferi viirus - oht on rohkem kui reaalne.

Täna räägime sellest, et viimastel aastatel levinud pahatahtlikud tseremooniaprogrammid on nakkuse korral, kuidas arvutit ravida ja kas see on üldse võimalik, ning kuidas ka nende eest kaitsta.

Sisu

- Krüpteerime kõik!

- Viiruste levitamise viisid

- Kuidas krüpteerik käitub nakatunud arvutis

- Kuidas krüptimisest arvutit ravida

- Krüptimise alguse õige protseduur

- Mida teha, kui failid on juba krüptitud

- Kui failid ei dekrüpteeri

- Kuidas kaitsta pahatahtliku pahatahtliku eest

Krüpteerime kõik!

Schifer viirus (koder, krüptor) on eriline sort pahavara incidentaalsed kandjad, kelle tegevus on kasutajafailide krüptimine ja järgmised nõuded dekodeerimisriist lunastamiseks. Lunaraha summad algavad kuskilt 200 dollarist ja ulatuvad kümnete ja sadade tuhandete roheliste paberitükkideni.

Mõni aasta tagasi allutati selle klassi rünnakutele ainult akendel põhinevad arvutid. Täna on nende valik laienenud näiliselt hästi kaitstud Linux, Mac ja Android. Lisaks kasvab pidevalt kooderite liikide sort - uued tooted ilmuvad üksteise järel, millel on midagi maailma üllatada. Niisiis tekkis WannaCry valju pandeemia tänu klassikalise Trooja-Sipperi ja võrgu ussi "ülekäigule" (pahatahtlik programm, mida levitatakse võrkude kaudu ilma kasutajate aktiivse osaluseta).

Pärast WannaCryt ilmusid vähem keeruka petya ja halb küülik. Ja kuna krüptimise äri toob omanikele head sissetulekut, võite olla kindel, et need pole viimased.

Üha rohkem krüptimisi, eriti neid, kes on viimase 3-5 aasta jooksul valgust näinud, kasutavad püsivaid krüptograafilisi algoritme, mis ei saa häkkida võtmete või muude olemasolevate vahendite jõustamist. Ainus viis andmete taastamiseks on kasutada algset võtit, mida ründajad pakuvad osta. Kuid isegi nõutava summa ülekandmine ei taga võtme kättesaamist. Kurjategijad ei kiirusta oma saladusi paljastama ja võimaliku kasumi kaotama. Ja mis mõte on nende lubadusi täita, kui neil juba on raha?

Viiruste levitamise viisid

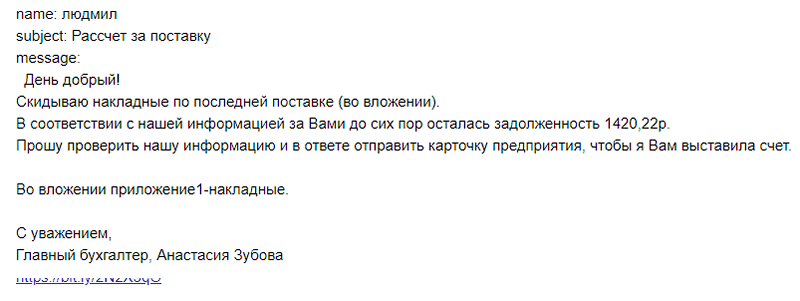

Erakasutajate ja organisatsioonide talitlushäirete peamine tee on e -post, täpsemalt, failid ja tähed lisatud kirjadele.

Näide sellisest kirjast, mis on mõeldud "äriklientidele":

Klõpsake lingil või käivitage troojani fail, mis küsib kirja sisu. Ründajad kasutavad sageli järgmisi lugusid:

- "Laenuvõlg tagasi maksta".

- "Nõude avaldus esitati kohtusse".

- "Makske trahv/sissemakse/maks".

- "Kommunaalteenuste demokoruline maksmine".

- "Oh, see oled sina fotol?"

- "Lena palus seda teile kiiresti edastada" ja T. D.

Nõustun, et ainult teadlik kasutaja reageerib sellisele kirjale ettevaatlikult. Enamik avab kõhklemata investeeringu ja käivitab kahjuliku programmi omaenda kätega. Muide, vaatamata viirusetõrje hüüetele.

Samuti kasutatakse krüptimiste levikut aktiivselt:

- Suhtlusvõrgustikud (infoleht tuttavate ja võõraste aruannetest).

- Kahjulikud ja nakatunud veebiressursid.

- Ribareklaam.

- Häkkimiskontode käskjalade kaudu saatmine.

- Kegeenide ja pragude levitajad saidid ja levitajad.

- Saidid täiskasvanutele.

- Lisa ja sisu kauplused.

Shifraatorite viiruste juhid on sageli muud kahjulikud programmid, eriti reklaami meeleavaldajad ja trooja-bacdors. Viimane, kasutades süsteemi ja tarkvara haavatavusi, aidake kurjategijal nakatunud seadmele kaugjuurdepääsu saada. Koodi käivitamine sellistel juhtudel ei lange alati õigel ajal kasutaja potentsiaalselt ohtlike toimingutega. Kui BackDor jääb süsteemi, saab ründaja seadmesse igal ajal tungida ja alustada krüptimist.

Organisatsioonide arvutite nakatamiseks (lõppude lõpuks saavad nad pigistada rohkem kui kodukasutajaid) arendatakse eriti rafineeritud meetoditega. Näiteks tungis Petya troojanid seadmed Medoci maksukonto värskendusmooduli kaudu.

Nagu juba mainitud võrgu usside funktsioonidega, levitatakse protokollide haavatavuste kaudu võrkude kaudu, sealhulgas Interneti kaudu, nagu juba mainitud, krüptimised. Ja võite nendega nakatuda ilma midagi tegemata. Haruldase odava Windowsi OS kõige ohtlikumad kasutajad on kõige ohtlikumad, kuna värskendused on suletud tuntud lüngad.

Mõned kurjad, näiteks WannaCry kasutavad ära 0-päeva (nullpäeva) haavatavusi, st need, mida süsteemide arendajad veel ei tea. Kahjuks on sel viisil nakatumist võimatu täielikult taluda, kuid tõenäosus, et olete ohvrite hulgas, ei ulatu isegi 1% -ni. Miks? Jah, kuna pahatahtlik tarkvara ei saa korraga nakatada kõiki haavatavaid masinaid. Ja kuigi see kirjeldab uusi ohvreid, õnnestub süsteemide arendajatel väljastada säästvat värskendust.

Kuidas krüpteerik käitub nakatunud arvutis

Krüptimisprotsess reeglina algab märkamatu ja kui selle märgid muutuvad ilmseks, päästa andmed hilja: selleks ajaks krüpteeris kahjulikkus kõik, mis ta oli saavutanud. Mõnikord võib kasutaja märgata, kuidas laiendus on mõnes avatud kaustafailis muutunud.

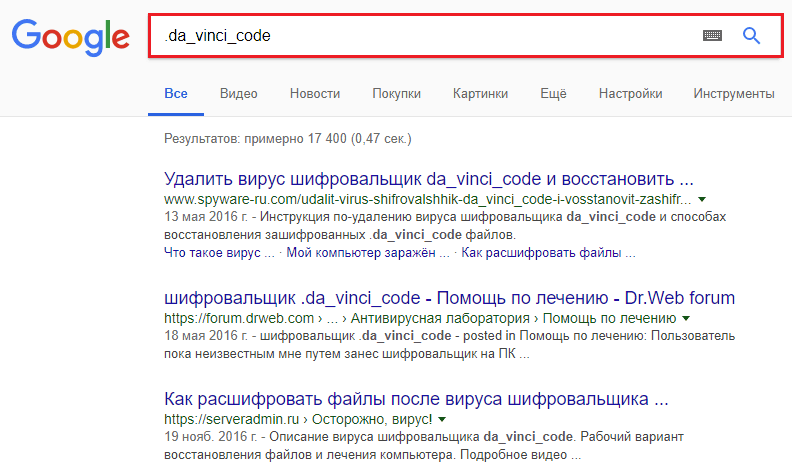

Uue ja kohati teise laienduse failide põhjuseta välimus, mille järel nad lakkavad avamast, näitab absoluutselt krüptimisrünnaku tagajärgi. Muide, kahjustatud objektide saadud laienemise jaoks on tavaliselt võimalik kurjust tuvastada.

Näide sellest, mis võib olla krüptitud failide pikendused:. XTBL, .Kraken, .Keisr, .da_vinci_code, .Codercsu@gmail_com, .Krüpted000007, .no_more_ransom, .Dekoodri globeimposter v2, .Ukrain, .RN ja T. D.

Võimalusi on palju ja homme ilmuvad uued, nii et pole palju mõtet kõike loetleda. Nakkuse tüübi määramiseks piisab mitmeid laiendusi otsingusüsteemile.

Muud sümptomid, mis kaudselt viitavad krüptimise algusele:

- Ekraanil esinev välimus käsurea akende sekundil. Enamasti on see süsteemi ja programmide värskenduste installimisel normaalne nähtus, kuid parem on mitte jätta seda tähelepanuta.

- UAC taotlused programmi käivitamiseks, mida te ei kavatsenud avada.

- Arvuti järsk taaskäivitamine koos ketta kontrollimise süsteemi järgneva jäljendamisega (võimalikud on muud variatsioonid). "Kontrollimise" ajal on krüptimisprotsess.

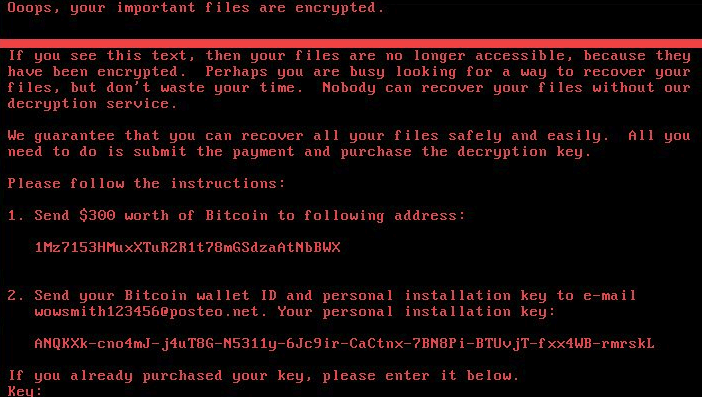

Pärast pahatahtliku operatsiooni edukat lõppu ilmub ekraanile sõnum, mis nõuab ostu ja mitmesuguseid ohte.

Kulud krüpteerivad märkimisväärse osa kasutajafailidest: fotod, muusika, video, tekstdokumendid, arhiivid, post, andmebaas, faililaiendid jne. D. Kuid samal ajal ei puuduta nad opsüsteemi objekte, sest ründajad ei pea nakatunud arvutit töötama. Mõned viirused asendavad ketaste ja lõikude alglaadimissalvestisi.

Pärast süsteemist krüptimist eemaldatakse reeglina kõik varjukoopiad ja taastamispunktid.

Kuidas krüptimisest arvutit ravida

Nakatunud süsteemist on pahatahtlik programm lihtne - peaaegu kõik viirused võivad enamiku neist hõlpsalt hakkama saada. Aga! On naiivne uskuda, et süüdlasest vabanemine viib probleemi lahenduseni: kustutage viirus või mitte, kuid failid jäävad ikkagi krüptitud. Lisaks teeb see mõnel juhul nende järgneva dekodeerimise, kui see on võimalik.

Krüptimise alguse õige protseduur

- Niipea, kui märkasite krüptimise märke, Lülitage kohe arvuti toide välja, vajutades ja hoides nuppu Võimsus 3-4 sekundit. See salvestab vähemalt osa failidest.

- Looge alglaadimisketas või mälupulk koos viirusetõrjeprogrammiga teises arvutis. Näiteks, Kaspersky päästeketas 18, DRWEB LIVEDISK, ESET nod32 LiveCD ja t. D.

- Laadige sellest kettalt alla nakatunud auto ja skannige süsteemi. Eemaldage leitud viirused säilitusega (kui neid on vaja dekodeerimiseks). Ainult pärast seda Võite arvuti alla laadida kõvakettalt.

- Proovige taastada krüptitud failid vari koopiatest süsteemi abil või kasutades andmete taastamiseks kolmanda osa -osalisi rakendusi.

Mida teha, kui failid on juba krüptitud

- Ära kaota lootust. Erinevat tüüpi pahavara tasuta kujutatud kommunaalteenused postitatakse viirusetõrjetoodete arendajate saitidele. Eelkõige kogutakse siit kommunaalteenuseid Avast Ja Kaspersky laboratooriumid.

- Olles määranud kooderi tüübi, laadige alla õige utiliit, Tehke seda kindlasti koopiad kahjustatud failid ja proovige neid dešifreerida. Kui see õnnestub, dešifreerige ülejäänud.

Kui failid ei dekrüpteeri

Kui ükski utiliit ei aidanud, on tõenäoline, et olete kannatanud viiruse all, mida veel pole olemas.

Mida saab sel juhul teha:

- Kui kasutate tasulist viirusetõrjetoodet, pöörduge tugiteenuse poole. Saatke laborisse mitu kahjustatud failide koopiat ja oodake vastust. Kui on olemas tehniline võimalus, aitavad nad teid.

Muideks, dr.võrk - Üks nende vähestest laboritest, mis ei aita mitte ainult kasutajatele, vaid ka kõigile ohvritele. Sellel lehel saate saata faili dekodeerimise päringu.

- Kui selgus, et failid rikutakse lootusetult, kuid need on teie jaoks väga väärtuslikud, jäävad nad lootma ja ootama, kuni säästvat toodet leitakse kunagi. Parim, mida saate teha. Rikefunktsioonifailide kustutamine, opsüsteemi uuesti installimine ja isegi selle värskendamine võib teid ilma jätta Ja see võimalus, Kuna krüptimis- ja eraldamise võtmete genereerimisel kasutatakse sageli viiruse ainulaadseid süsteemi identifikaatoreid ja koopiaid.

Lunaraha maksmine ei ole valik, kuna tõenäosus, et saate võtme, on nulli poole püüdlemine. Jah, ja kriminaalset äri pole vaja rahastada.

Kuidas kaitsta pahatahtliku pahatahtliku eest

Ma ei tahaks korrata nõuandeid, mida iga lugeja kuulis sadu kordi. Jah, looge hea viirusetõrje, mitte kahtlaste linkide ja Blablabla vajutamiseks - see on oluline. Nagu aga elu on näidanud, on maagiline tahvelarvuti, mis annab teile 100% -lise turvalisuse garantiid, tänapäeval pole olemas.

Ainus tõhus kaitsemeetod sedalaadi väljapressijate vastu - varukoopia muude füüsiliste meediate jaoks, sealhulgas pilveteenused. Varundamine, varukoopia, varukoopia ..

- « Kuidas konfigureerida e -posti aadressile Androidi ja iOS -i jaoks

- Windowsi nullist, kuidas taastada sülearvutis tehasesüsteemi sätted »