DDOS ründab teie vastu, mis on, mis on ohtlik, kuidas võidelda

- 912

- 253

- Noah Pfannerstill

"Häkkerid on tõsised inimesed ja jahtivad suuresti ning" väike kala ", näiteks sait hamstrite aretamisest või Hiina shmoti tagasihoidlikust veebipoest, on ebahuvitav. DDOSi rünnakud? Ei, pole kuulnud. Jah, ja mida muretseda, sest minu sait on väga maaaaleniki, ”väidavad mõned väikeste Interneti -projektide omanikud midagi sellist.

Noh, uni, Bagdadi elanikud. Kõik on rahulik, kui te ei võta arvesse, et mõni võrguressurss on häkkerite rünnaku ähvardamisel - mitte ainult saidil või veebirakendusel, vaid ka ... tavaline koduarvuti, nutitelefon, televisioon koos Interneti -juurdepääsuga, Interneti -juurdepääsuga, televisioon jne. D. Mis on DDOS rünnak ja kuidas see teile isiklikult kahjustada.

Sisu

- Mõistete järgi

- Kes, kes ja miks

- DDOS -i rünnakute tüübid ja kestus

- Kuidas kindlaks teha, kas teie serverit või saiti on rünnatud

- Kuidas rünnakut ennetada ja peatada, kui see on juba alanud

Mõistete järgi

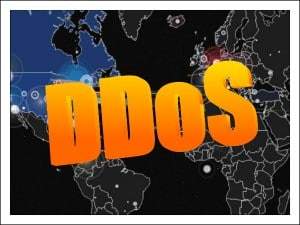

Kontseptsioon Ddos või DIstriveeritud DKesk- Of SErvice tähendab "hajutatud keeldumist säilitada" - rünnatud rünnak võrguressursi vastu, et viia see olekusse, kui ta ei saa sissetulevaid taotlusi töödelda. Ja mitte kuidagi, vaid täites selle tohutu hulga selliste taotlustega.

Muidugi, mis tahes serveri viskamiseks ei ole ühest arvutist taotlused selgelt piisavad. Seetõttu kasutavad häkkerid Zombie Networks (BotNets), mis koosneb võrguseadmetest (PC, nutitelefonid, tahvelarvutid, nutitelerid, nutitelefon, nakatunud Troojaniga, mis pakub ründajale kaugjuhtimispuldi funktsioone.

Trooja ei pruugi nakatunud autos oma kohalolekut välja anda enne, kui ta saab häkker meeskonna. Ja siis alustab ddos-atak-palju seadmeid, pöördudes samaaegselt ohvriserveri poole ja keelab selle seeläbi.

Hooldusest hajutatud keeldumine (DDOS ATAK) viiakse läbi arvutiseadmete kaudu, mille paigutus ületab ühe kohaliku võrgu piire. See erineb DOS -i rünnakutest (teenuse keelamine), kus osaleb ainult üks arvuti või üks kohalik võrk.

Suurtes zombidel on miljoneid nakatunud seadmeid. Viimaste omanikud ei kahtlusta sageli, et nende tehnika elab salajast elu ja kahjustab kedagi. Ja isegi õppinud, mõtleb keegi sellele niimoodi: "Kui see mind ei häiri, laske poistel seda kasutada". See on aga väga ohtlik hoolimatus, sest DDOS-Trojanil on sageli ka muid “kasulikke” (muidugi mitte teie jaoks): kaugjuurdepääs nakatunud seadme süsteemile, konfidentsiaalsete andmete kogumine (sisselogimised, paroolid, panganduskirjad) , rämpsposti infoleht elektrooniliste kastide omanikult, krüptovaluutad ja t. D.

Kuid isegi kui teil on "puhas" trooja, mis on võimeline ainult rünnakuid, on ka temalt palju kahju. Lõppude lõpuks kasutab ta teie seadmete riistvara ressursse ja ummistab võrgukanali, mis vähendab Interneti -ühenduse jõudlust ja kiirust mitu korda.

Kes, kes ja miks

DDOS -atak on mõju konkreetsele võrguressursile, mis saavutab üsna kindlad eesmärgid - halvab tööd, põhjustab materiaalset kahju, diskrediteerib omanikku klientide ja partnerite silmis. Sageli on sellised rünnakud osa keerulisest küberkuritegevuse ahelast, mille lõppeesmärk on serveri häkkimine edasise vargusega või andmete hävitamine.

Võimas ja pikk - kõrge taseme DDOS -rünnakud - nauding pole odav. Need esinevad harva, kuid ajakirjanduses müra ja valgustusega ning neid viivad läbi hästi varustatud küberkurjategijad ning elukutsete ja häkkerite kogukonnad. Selliste rünnakute eesmärgid on tavaliselt suured rikkad ettevõtted ja algatajad on kas viimase konkurendid ja vaenlased või ründajad ise ekstsentriliseerimise huvides mõjutamisvõime lõpetamiseks. Sageli kasutatakse seda tööriista näiteks poliitiliste toimingute vahendina, et meelitada tähelepanu või avaldada survet mõjukatele inimestele.

Keskmise ja madala jõu DDOS -rünnakud on palju tavalisem nähtus. Mis tahes Internetist saadaolevad ressursid - sait, ettevõtte server ja isegi kellegi personaalarvuti võib saada nende ohveriks. Konkurentidest ja väljapressijatest saavad ka selliste aktsiate kliendid ja esinejad, kuid igavate koolilaste seas võib olla lihtsalt uudishimulikke eksperimenteerijaid.

"Emahäkkerite" väljavõtteid tekkivad probleemid on siiski vähem kui plussidelt: kui neil õnnestub eesmärki saavutada, kannab ohver paratamatult kahjusid ja kulutab energiat tagajärgede kõrvaldamiseks. Kuid kõige ohtlikum on see, et nende edasijõudnumad "kolleegid" saavad ära võlgnevuste tööd ära kasutada ja proovida näiteks rünnatud ressurssi tungida.

"Asenda" Keskmise suurusega ettevõtte väike sait või server on väärt üsna taskukohast raha. Ründajal ei pea isegi oma botnetti olema - DDOS -i rünnakute läbiviimise teenuseid pakutakse peaaegu seaduslikult. Ja mitte kuskil Darknetis, vaid abonentide tellimuse järgi avatud maailma veebis. Noh, eriti uudishimulikud mõtted saavad programmi lihtsalt juhistega alla laadida ja teha kõike, nagu peaks teie enda kätega. Nende rõõmuks võib DDOS -i tarkvara leida ka üldkasutatavast.

Professionaalsed suured rünnakud viiakse läbi juhtimiskeskustest, mis asuvad erinevates maailma riikides. Keskused pole sageli seotud kontrollitavate zombievõrkude geograafiaga ega küberkurjategijate endi asukohaga. Ja see tekitab selliste tegevuste neutraliseerimisel teatavaid raskusi.

Vastupidi, vastutus "amatööride" rünnakute eest lasub sagedamini neile, kellel on või oli varem olnud otsene seos ohvriga. Neil reeglina pole ressursse, mis võimaldaksid neile sobivat kaitsetaset ja hõlpsalt kokku puutuda. Nii et kui teie ettevõte üritab DDO -dega kahjustada, ärge unustage pöörduda õiguskaitseorganite poole.

DDOS -i rünnakute tüübid ja kestus

DDO -de läbiviimiseks on üsna palju meetodeid, nii et enamikku rünnakuid ei saa omistada ühele konkreetsele valikule. Tavaliselt on neil keeruline, kombineeritud iseloom. Kuid sagedamini leitakse järgmisi rünnakuid:

- Ruumala (mahukas) - seotud võrgu läbilaskevõime ülevoolu ja ammendumisega.

- Rakendustase - Seotud serveriressursside ammendumisega või konkreetse serverirakenduse abil, mis luuakse intensiivsete arvutuskoormuse või mittetäielike päringutega.

- Protokollitase - seotud võrguprotokollide haavatavuse toimimisega ja selle eesmärk.

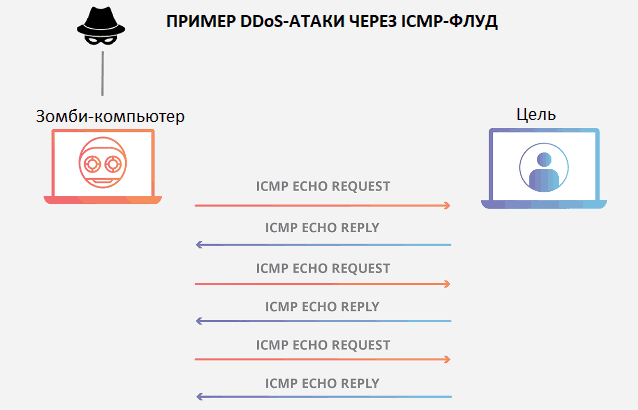

Mahutüübi tuludelt saadakse läbi, saates serveri juhuslikele sadamatele tohutul hulgal UDP pakette või ICMP (UDP ja ICMP-Flood). Pärast ühe või teise saamist tagastab rünnatud süsteem vastuseid saatjatele, mis suurendab ainult võrgukanali ummistumist.

Liite taseme rünnakud (kõige levinumad) saadetakse serveriprogrammidele, millel on liiga suur arv pakette http/ https/ snmp, mida tuleb töödelda, või mittetäielikud päringud HTTP (HTTP üleujutus), nii et server seisab nende ootuses oma ootuses puuduvad osad.

Protokollitaseme rünnakud viiakse läbi serveri-victimsi pommitamine mittetäielike SYN (SYN-FLOUD) taotlustega, et luua suur hulk pool avatud (kinnitamata) TCP-ühendusi ja blokeerida seeläbi seadusliku töötlemise võimalust ühendused. Teine mitmekesine seda tüüpi rünnakuid on saata killustatud või liigsete ICMP-pakettide saatmine serveriressursside võtmiseks, et viia need standardvormi.

Didos Atakis kasutatakse ka muud tüüpi üleujutusi, näiteks Maci üleujutus, mis on loodud võrgulülitite keelamiseks, DNS -i üleujutus, mida kasutatakse DNS -serverite jne neutraliseerimiseks jne.D.

Ükskõik, mis rünnakumeetod on, põhineb alati ühel asjal - rünnatud sõlme ressursside ammendumine on.

Ohvrile mõju on piiratud ainult ründaja võimalused ja soov. Enam kui pooled DDOS -i rünnakutest kestavad vähem kui päev. Umbes kolmandik - vähem kui tund. Ülejäänud kestab kahest päevast mitme nädalani ja väikseim osa on rohkem kui üks kuu.

Kuidas kindlaks teha, kas teie serverit või saiti on rünnatud

Mõju algusest kuni hetkeni, mil rünnatud ressurss lakkab taotlustele vastamast, möödub enamasti (kuid mitte alati) mitu tundi. Kui teil on aega kaitsemeetmete võtmiseks, saab tõsiseid tagajärgi vältida. Kuid selleks peate teadma, millised on rünnaku kaudsed märgid.

Niisiis, mida didosed atak ennast avaldub:

- Ründava sõlme saabuv ja väljuv võrguliiklus suureneb märkimisväärselt ja kipub edasist kasvu. Teatud sadamate liikluse maht kasvab märkimisväärselt.

- Suurem koormus protsessorile ja RAM suureneb.

- Serverirakenduste toimimisel tekivad mitmesugused vead - alates individuaalsete funktsioonide "lahkumisest" kuni täieliku alustamise võimatuseni.

- Suurem osa klientidest käsitleb näiteks rakenduse või saidi samu funktsioone, avab konkreetse lehe.

- Lehed laaditakse rünnakukohale aeglaselt, individuaalseid funktsioone ei täida, vead tekivad. Mõnikord blokeerib sait rünnaku märkidega hostimise pakkuja, et kaitsta süütute naabrite kokkupuute eest.

- Ründava serveri ja võrguseadmete logides eemaldatakse suur hulk klientide päringuid geograafiliselt üksteisest (nakatunud arvutite zombievõrgud).

- Klientidel, kellel neid märke pole, on massiliselt adresseeritud saidile, millel on traditsiooniliselt publik, ühendatud keele või asukoha järgi (linnaportaal). Näiteks teistest linnadest ja riikidest.

Need sümptomid, lisaks kahele viimasele, leidub mitte ainult häkkerite rünnakutes, vaid ka muude võrguressursside probleemidega. Ainus märk on põhjus, miks tähelepanu tugevdada. Kuid kui neid on kaks või enam, on aeg võtta kaitsemeetmeid.

Kuidas rünnakut ennetada ja peatada, kui see on juba alanud

Paljud saidiomanikud on veendunud, et kui see on juba kasutusel, on üks rünnak lihtsam ja odavam oodata, sest enamasti on need lühiajalised. Tavaliselt on see nii, kuid kui see on suutnud kuuluda kõrge taseme mõju alla, mis kestab mitu päeva, pole võitlus lihtne ja kulukas:

- Kui sait postitatakse virtuaalsesse serverisse, edastage see eraldatud juurde. Võib -olla pole rünnak suunatud teile, vaid ühes naabersaidil.

- Ühendage teenused arsenalis, mille DDOS -ist on spetsiaalsed riistvarakaitse kompleksid, kuna sellistel juhtudel on ainult tarkvarameetodid ebaefektiivsed.

Keskmise ja vähese energiatarbega efekte (üleujutust) saab proovida omaenda kajastada, jälgides ja blokeerides taotluste allikaid. Kuid see ei võta palju vähem aega, kui rünnak kestab.

Enne rünnakut on võrguressursside seadistamisele palju tähelepanu pöörata palju õigem.

Siin on ligikaudne loetelu sellest, mida tuleks kõigepealt teha:

- Paigaldage saidi kaitse robotite eest, kui see on võimalik.

- Analüüsige logisid, määrake ebausaldusväärsed aadressid ja domeenid ning blokeerige juurdepääs oma ressursile igaveseks.

- Keelatud ICMP päringute töötlemine. Kui keeld on võimatu - piirake.

- Enne serverisse sisenemist kasutage filtreid ja võrguliikluse analüsaatoreid.

- Keelduge serveris potentsiaalselt haavatava tarkvara kasutamisest ja praeguses tingimuses tuge. Ühendage süsteemi oleku ja programmide jälgimise vahendid.

- Installige kvoodid riistvararessursside kasutamiseks.

- Suurendage võrgu läbilaskevõimet ja tõstke välja eraldi kanal administratiivseks juurdepääsuks.

- Suurendage piiri maksimaalse arvu HTTP ühendite arvu järgi.

- Vähendage ühe kliendiga maksimaalselt pooleldi avage TCP -ühendusi ja nende säilitamise aega.

- Administratsiooni jaoks mõeldud teenuste eraldamine välisest juurdepääsust.

- Kasutage valmis DDOS-i kaitselahendusi, mis on teie hostimise pakkujal ja kolmandate osapoolte äriettevõtetes.

Ja võimalusel levitage kõige olulisemad veebiressursid vastavalt erinevatele serveritele, mis pole üksteisega seotud. Nii et ühe vastu rünnaku korral jäävad teised kättesaadavaks.

Võib -olla ei paku need meetmed teile sada protsenti ohtude eest, kuid vähendab kindlasti nende tõenäosust kümme korda.

Õnne ja turvalisus!