OpenVPN seadistamine Windowsis ja Ubuntu mis, miks ja kuidas

- 4004

- 593

- Jean Kihn

Sisu

- OpenVPN -i ulatus ja eelised

- Rakendusala

- Eelised

- OpenVPN -i seadistamine Windowsi all

- Serveriosa installimine ja konfigureerimine

- Kliendiosa seadistamine

- Ühendus

- OpenVPN seadistamine Ubuntu all

- Serveriosa seadistamine

- Kliendiosa seadistamine

Internet on nagu meri. Saadetud andmete korral võib reisi ajal laev juhtuda midagi: neid võib kahjustada, teabe voogu vajuda või saada "piraatide" saagiks. Virtuaalsed privaatvõrgud (VPN, VPN) aidatakse kaitsta eriti väärtuslikke andmeid varguste ja kaotuste eest - suletud kanalite (tunnelid) süsteemid, mis on ehitatud teise, suurema võrgu sisse. Üks VPN -i tüüpi on OpenVPN.

Soovite õppida, kuidas luua virtuaalseid privaatvõrke kiiresti ja lihtne? Räägime OpenVPN -i protokolli eelistest, samuti serveri ja selle omanduses oleva Windowsi ja Ubuntu osa sätetest.

OpenVPN -i ulatus ja eelised

Rakendusala

- Turvaliste ettevõtete võrkude loomine. Selliste võrkude sõlmede vaheline kaugus pole oluline.

- Teabekaitse avatud avalikes võrkudes.

- Ühendus mitme võõrustaja Internetiga läbi ühise lüüsi.

- Juurdepääs keelatud veebiressurssidele.

Eelised

- Kõik on tasuta. Enamik meist ei keeldu kohvikus ega pargis tasuta WiFi-d, kuid sellise ühenduse kaudu edastatud liiklus ei ole pealtkuulamise eest kaitstud. Tasuta OpenVPN suunab selle suletud tunnelisse, nii et teie sisselogimised, paroolid ja muud salajane teave ei vii kindlasti valesid käsi.

- Oma võrgu kaitstuks ei pea te täiendavaid seadmeid ostma.

- Kogu edastatud liiklus on tihendatud, mis tagab suure kommunikatsiooni kiiruse (kõrgem kui IPSEC -i kasutamisel).

- Paindlikud sätted kogu keerukuse jaoks võimaldavad teil VPN -i konfigureerida.

- Mitme usaldusväärse krüptimisalgoritmide kasutamine tagab andmekaitse väga suure astme.

- Tulekahjude (võrguekraanid) ja NAT (IP -aadresside teisendamise tehnoloogia) ümberkonfigureerimine ega lahtiühendamine ei ole vajalik TCP/IP -võrkudes).

- Protokoll toetab kõiki peamisi opsüsteeme.

- Tarkvara installimiseks ja säteteks ei vaja te sügavaid teadmisi võrgutehnoloogiate kohta ja isegi mittespetsialistiga võtab see mõne minutiga.

OpenVPN -i seadistamine Windowsi all

Serveriosa installimine ja konfiguratsioon

Kuna enamik meist kasutab Windowsi OS -i, alustame OpenVPN -tehnoloogiaga tutvumist sellega. Niisiis, laadige ametlikust saidilt sobiv jaotus alla ja alustage installimist.

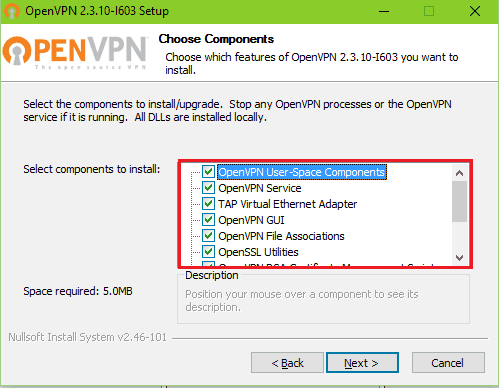

Nimekirjas "Valige installimiseks komponendid"(Valige installimiseks komponendid) Märkige kõik.

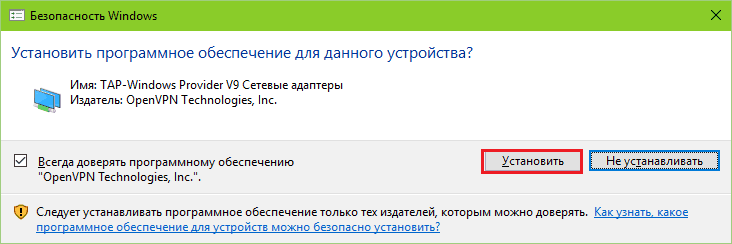

Nõustuge virtuaalse võrgu adapteri draiveri installimisega koputage Windowsi adapter V9.

Paigaldatud? Nüüd loome VPN -võtmed ja sertifikaadid.

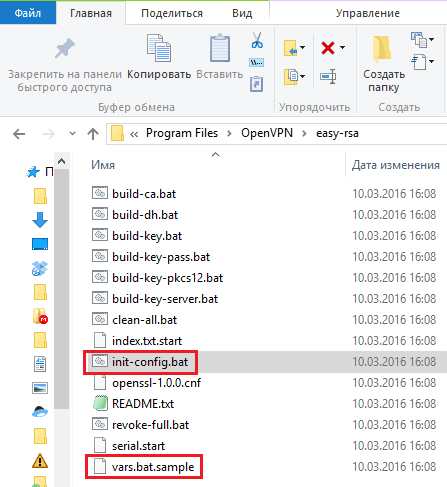

- Me läheme ProgramFiles %/OpenVPN/Easy -RSA kataloogi ja käivitame paketifaili Init-config.Nahkhiir - Ta kopeeldab faili samasse kausta Ülikool.Nahkhiir.proov nii Ülikool.Nahkhiir. Tulevikus meeskondade pakett Ülikool.Nahkhiir määrab sertifikaatide genereerimiseks muutujad.

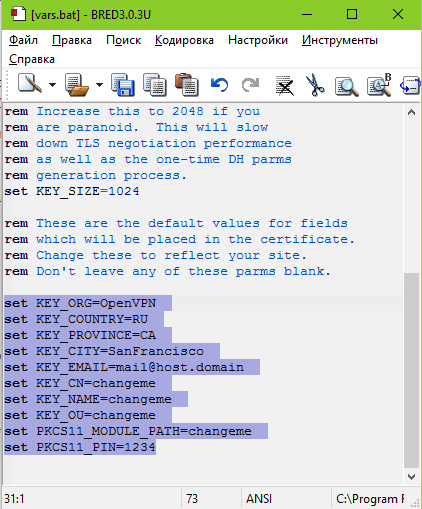

- Pärast loomist Ülikool.Nahkhiir Avage see sülearvutiga ja kirjutage see valitud ridadesse (pärast "=") andmeid. Hoiame muudatusi.

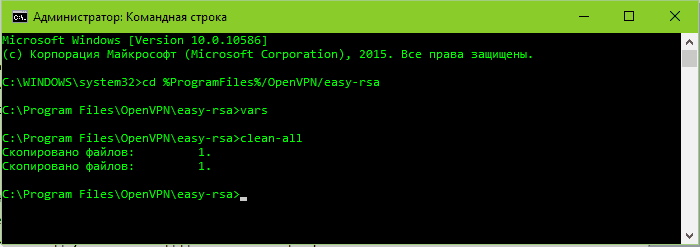

- Järgmisena käivitame käsurida administraatorilt ja järgime üleminekujuhiseid in /Easy -Rs (CD %Programmi failid%/OpenVPN/Kerge-RSA). Pärast seda sõidame järjestikku Ülikool.Nahkhiir Ja Koristama-kõik.Nahkhiir (Laadime muutujad ja kustutame varem loodud võtmed).

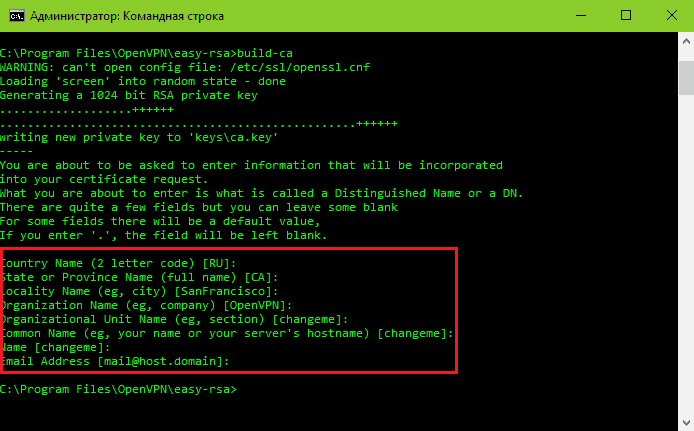

- Esitame käskude paketi Ehitama-CA.Nahkhiir - See loob uue peamise sertifikaadi ProgramFiles %/OpenVPN/Easy -Rsa/Keys kataloogis. Täitke andmed organisatsiooni nime kohta ja nii edasi, mis levitatakse kaadriga ekraanipildis, pole vajalik - lihtsalt vajutage sisestusklahvi.

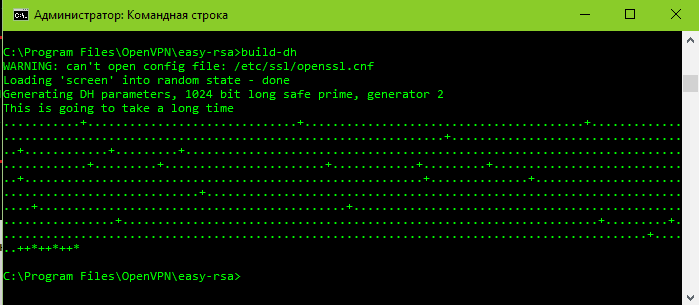

- Käivitama Ehitama-Dh.Nahkhiir - See loome diferentse heemani võtme. Fail kuvatakse kausta /klahve DH1024.Pede.

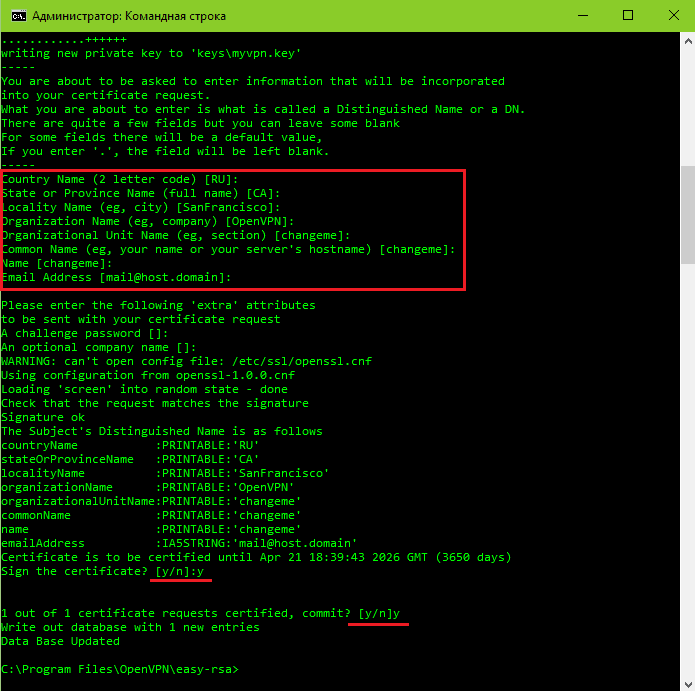

- Omakorda - serveri võti: järgige juhiseid Ehitama-Võti-Server MyVpn ("MyVPN" on serveri nimi, saate määrata mis tahes muud). Küsimuste blokk, mis algab "maanimega", jätame vahele, vajutades sisestusküsimust. Kahel viimasel küsimusel - "Allkirjastage sertifikaat?"Ja järgmine, vastame" Y ".

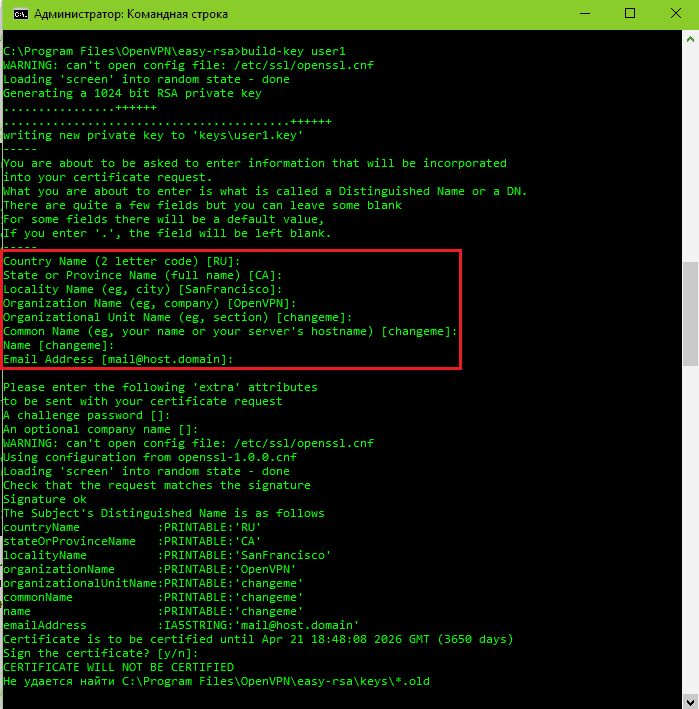

- Järgmisena peame saama kliendi võtme: me esineme Ehitama-Võti kasutaja1 (User1 - kliendi nimi, saate teisega asendada). Kui kliendi arvuteid on mitu, kordame toimingut kõigile, unustamata nime muutmist. Plokk tiirutas raami järgi nagu varem.

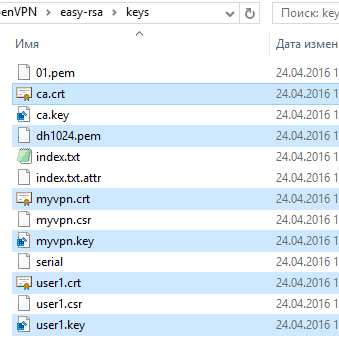

- Järgmisena kopeerime kaustast /Kerge-Rsa/Võtmed V /OpenVPN/Konfiguratsioon Järgmised failid: DH1024.Pede, CA.Crt myvpn.Crt, MyVpn.Võti, kasutaja1.Võti, kasutaja1.Crt. Viimast nelja saab nimetada teistmoodi. Miks, ma arvan, on selge.

- Järgmine samas kaustas loome serveri konfiguratsioonifaili. Kopeerime allpool olevad direktiivid sülearvutisse ja vajadusel muudame nende parameetrid meie. Salvestame dokumendi laiendusega .Ovpn ja nimi "Server".

# Liides (L3-tunnel)

Dev -tuun

# VPN -i tööprotokoll

Proto udp

# Kasutatud port (saate määrata mis tahes tasuta)

Port 1234

# Sertifikaatide ja võtmete loetelu (pöörake tähelepanu nimedele)

CA CA.Crt

Cert myVpn.Crt

Võti myVpn.Võti

DH DH1024.Pede

# Andmete krüptimise tüüp

Cipher AES-256-CBC

# Tõstke esile IP -aadresside valik

Server 10.10.10.0 255.255.255.0

# Laske teabe tase

Verb 3

# Me kasutame tihendust

Comp-lzo

Püsiv võti

Püsivust

MSSFIX

# Seadke korduvate sündmuste maksimaalne arv

Vaigistada 25

# Samaaegselt ühendatud klientide arv (5)

Maksimaalne kliendid 5

# Life Life'i kliendi seanss

KeepAlive 10 120

# Üksteise klientide nähtavus (lubatud)

Kliendile

# Tuvastage iga kasutaja 1 aadress

Topoloogia alamvõrk

# Määrake viivitus enne marsruudi lisamist

Marsruudiline

#Indikata, kui tahame Internetti anda. DNS -aadressid Me kirjutame need, mis on kirjutatud Interneti -ühenduse seadetes.

Push "ümbersuunamine-gateway def1"

Push "DHCP-Option DNS x.x.x.X "

Push "DHCP-Option DNS x.x.x.X "

Lisaks lugege serveri konfiguratsiooni direktiive Siin.

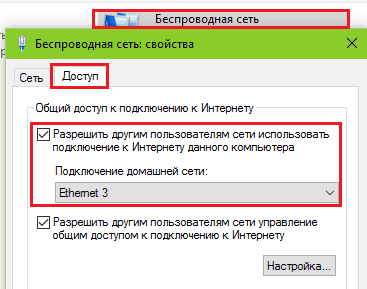

Järgmisena läheme Interneti levitamiseks võrguühenduse kataloogi, avame liidese atribuudid, mis vaatavad globaalset võrku, vahekaardile "Juurdepääs"Pange märk vastas"Luba teistel kasutajatel seda ühendust kasutada .. "Ja me valime nimekirjast Tap -Windowsi adapter v9 virtuaalne adapter - minu arvates on see Ethernet 3.

- Looge kliendi konfiguratsioonifail. Kopeerige järgmine tekst sülearvutisse ja salvestage dokument laienemisega .OVPN nime all "klient".

Klient

Dev -tuun

Proto udp

# IP või VPN -serveri domeeninimi ja ühenduspordi.

Kaug x.x.x.X 1234

CA CA.Crt

CERT User1.Crt

Võtme kasutaja1.Võti

Cipher AES-256-CBC

Comp-lzo

Püsiv võti

Püsivust

Verb 3

Muud kliendi konfiguratsiooni direktiivid vt Siin.

Kliendiosa seadistamine

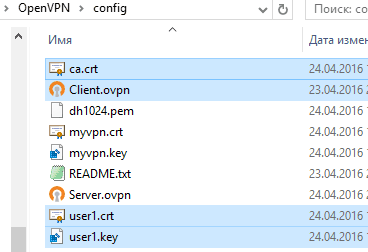

Installige rakendus kliendiarvutisse. Järgmisena minge serverisse, avage ProgramFiles %/OpenVPN/Config kataloog ja kopeerige failid sealt CA.CRT, klient.Ovpn, kasutaja1.Crt, kasutaja1.Võti Võrgukausta või USB -mälupulk. Viime nad kliendi masina sarnasesse kausta.

Ühendus

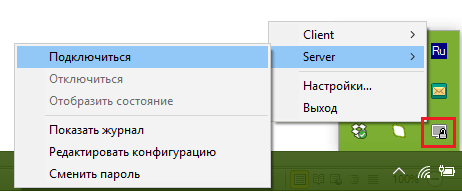

Serveri käivitamiseks klõpsake lauaarvutil oleval sildil "OpenVPN GUI". Hall ikoon ilmub triasse. Klõpsake seda hiire parema nupuga, valige menüü käsk "Server"Ja"Ühendama".

Eduka ühendusega muudab ikoon värvi roheliseks. Ebaõnnestumisega klõpsake menüüd "Vaadake ajakirja": See näitab viga.

Kliendi ühendus tehakse samal viisil, mitte ainult "Server"Valige menüüs"Klient".

OpenVPN seadistamine Ubuntu all

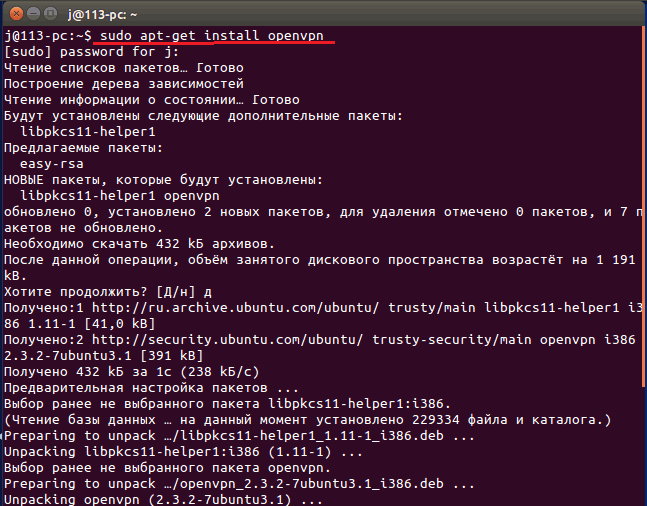

Alustame tõsiasjaga, et nagu Windowsis, installime ka OpenVPN -i paketi serveri- ja kliendimasinatesse. Konsooli versiooni installimise direktiiv terminali kaudu on järgmine: Sudo apt-get install openvpn. Soovi korral saate installida Ubuntu Applications Centeri pakettide graafilised versioonid.

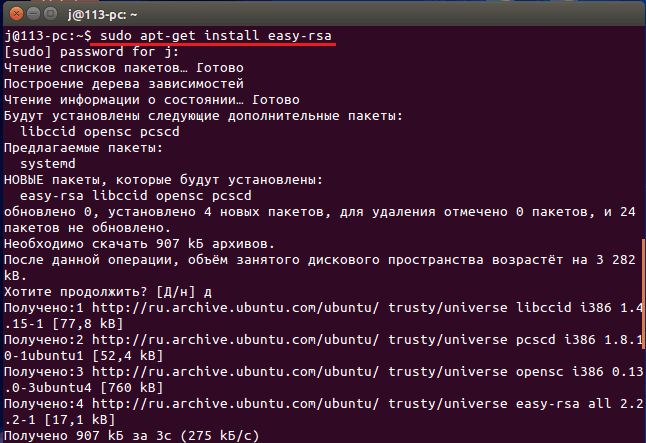

Kõige olulisem komponent on aga Easy-RSA moodul, mis on loodud sertifikaatide ja võtmete genereerimiseks, ei kuulu Linuxi-Displaysse. See tuleb installida eraldi, kui käsk on lõpetanud: Sudo ASJAKOHANE-Saama Paigaldama Kerge-RSA.

Serveriosa seadistamine

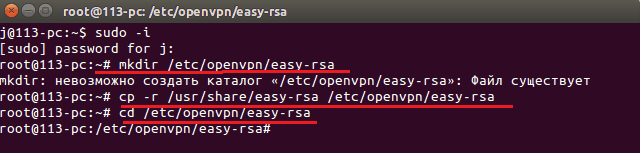

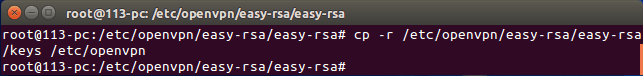

- Pärast programmi ja täiendava mooduli installimist loome kataloogi "Lihtne -Rs"Kaustas /etc /OpenVPN: Sudo mkdir/etc/openvpn/lihtne -rsa. Kopeerige sisu installisaidilt: Cp -r/usr/share/easy -rs/etc/openvpn/easy -rsa.

- Järgmisena minge uue kataloogi: CD/etc/OpenVPN/Easy -Rs/ ja alustage sertifikaatide ja võtmete loomist.

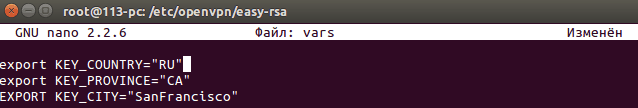

- Avage VARS muutuvad failid, kasutades nano konsooli redigeerijat (analoogvors.Nahkhiir Windowsis) ja importige sellesse samad andmed nagu VARS -is.Nahkhiir, muutunud väärtustega:

Key_country = ru

Key_provincy = CA

Key_city = Sanfrancisco

Key_org = OpenVPN

Key_email = [email protected]

Key_cn = Changeme

Key_Name = Changeme

Key_ou = Changeme

Pkcs11_module_path = Changeme

PKCS11_PIN = 1234

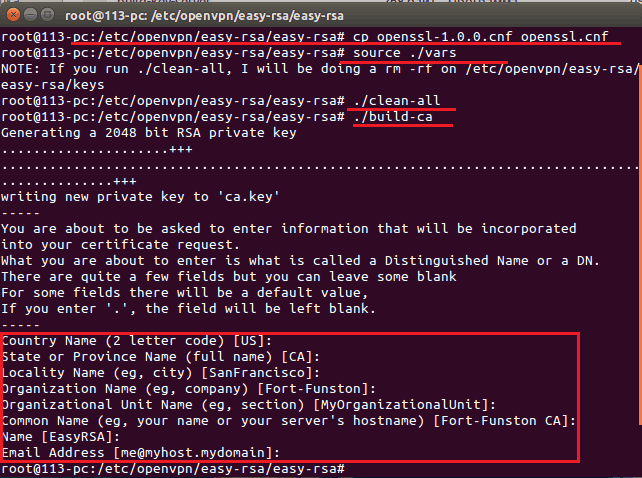

- Kopeerige krüptograafiline pakett OpenSSL: CP OpenSSL-1.0.0.CNF OpenSl.CNF.

- Laadime muutujad alla VARS -ist: Allikas ./Ülikool.

- Kustutame varem loodud andmed: ./Koristama-kõik.

- Loome uue peamise sertifikaadi: ./Ehitama-CA. Küsimuste blokk raamis, millest me igatseme.

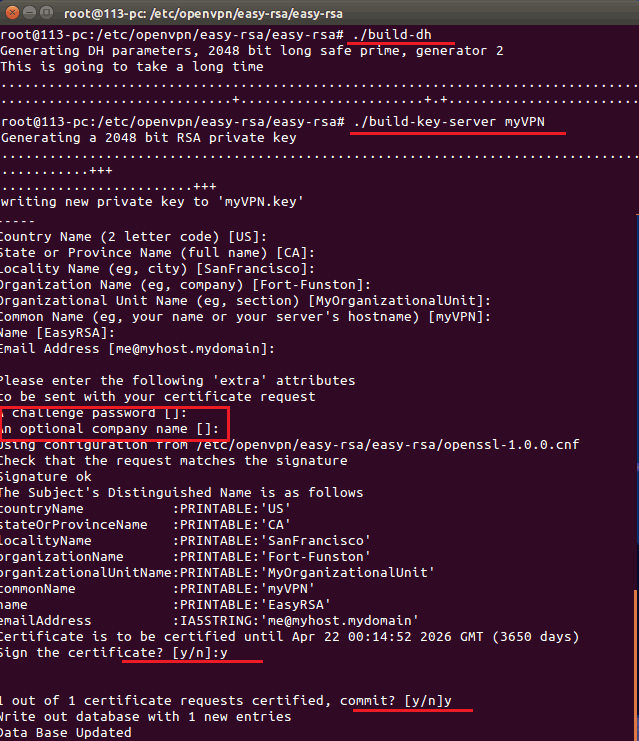

- Järgnevalt - Diffe Helmani võti: ./Ehitama-Dh.

- Selle taga on serveri sertifikaat: ./Ehitama-Võti-Server MyVpn (MyVPN, nagu te mäletate, on nimi, teil võib olla erinev). Möödame läbi spetsiaalse ploki (see on ekraanipildis vähendatud), vastame viimasele kahele küsimusele "Y".

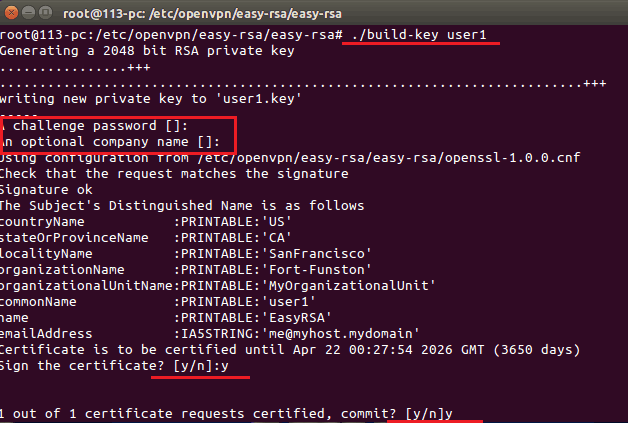

- Viimane loome kliendisertifikaadi: ./Ehitama-Võti kasutaja1 ("User1" asemel võite välja mõelda teise nime). Samal ajal jätame jälle vahele linastusele eraldatud ploki ja vastame kahele viimasele küsimusele "Y".

Kõik loodud võtmed ja sertifikaadid on alamkataalis säilinud /jne/OpenVPN/Kerge-Rsa/Võtmed. Liigutame need kausta /OpenVPN: CP -R/etc/OpenVPN/Easy -Rs/võtmed/etc/OpenVPN.

Viimases etapis loome serveri konfiguratsioonifaili kaustas /etc /openvpn: Nano /jne/OpenVPN/Server.Unss ja täitke see samamoodi nagu Windowsi sarnase dokumendi täitmine. Ainus erinevus on muid viise:

CA/etc/OpenVPN/võtmed/CA.Crt

DH/etc/OpenVPN/võtmed/DH2048.Pede

Sert/etc/openvpn/võtmed/myVPN.Crt

Võti/etc/openvpn/võtmed/myVpn.Võti

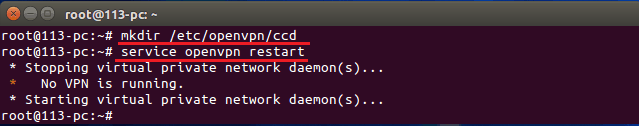

Lõpuks loome kliendi masinate konfiguratsiooni kataloogi: mkdir/etc/openvpn/ccd, Ja Käivitame serveri: Teenus OpenVPN algus.

Kui server ei käivitu, tehakse tõenäoliselt viga konfiguratsioonis. Teavet probleemi kohta saab vaadata dokumendis/var/log/openVPN.Logi käsuga Saba -f/var/log/openvpn.logi.

Kliendiosa seadistamine

Pärast rakenduse installimist kliendimasinasse edastame serverisse genereeritud võtme ja sertifikaadid ning loome konfiguratsiooni.

Võtme- ja sertifikaadid - CA.Crt, kasutaja1.Crt Ja kasutaja1.Võti, on kaustas/etc/openvpn/võtmed. Kopeerige need USB -mälupulgale ja sisestage need kliendi arvutis sama nime kausta.

Konfiguratsioonifail luuakse Nano abil: Nano/etc/openvpn/klient.Unss, ja täitke Windowsi mudel. Ärge unustage selles õigeid viise välja kirjutada:

CA/etc/OpenVPN/võtmed/CA.Crt

DH/etc/OpenVPN/võtmed/DH2048.Pede

Sert/etc/openvpn/võtmed/user1.Crt

Võti/etc/OpenVPN/võtmed/kasutaja1.Võti

Kõik on valmis. Serveriga ühenduse loomiseks kasutame sama käsku: Teenus OpenVPN algus.

***

Juhend osutus pikaks, kuid tegelikult võtab nende toimingute tulemuslikkus 5-10 minutit. Üksikasjalikum teave OpenVPN -iga töötamise kohta on jaotises "Dokumentatsioon"Ametlik taotlussait. Proovige ja teil õnnestub!

- « Skype'i ühenduse loomine ei olnud võimalik veast lahti saada

- Mis on hashtagid? Kuidas ja kus neid kasutada? »