VPNFilter - viiruse eemaldamise põhjused ja meetodid

- 2176

- 321

- Mr. Salvador Ryan

Uus pahatahtlik programm, mida tuntakse mikrotilise VPNFilterina, mille hiljuti tuvastas Cisco Talos Intelligence Group, on nakatanud juba enam kui 500 000 ruuterit ja võrgusalvestusseadmeid (NAS), millest paljud on väikeste ettevõtete ja kontorite käsutuses. Mida see viirus eriti ohtlikuks teeb - sellel on nii nimetatud "pidev" kahjustusvõime, mis tähendab, et see ei kao ainult seetõttu, et ruuter taaskäivitatakse.

Kuidas eemaldada viiruslikku -vpnfilteris.

Mis on vpnfilter

Symanteci sõnul näitavad "Symanteci peibutuse ja andurite andmed, et erinevalt teistest ohtudest IoT ei paista vpnfilteriviirus skaneerivat ja üritab nakatada kõiki haavatavaid seadmeid kogu maailmas" "" "". See tähendab, et on olemas teatud strateegia ja nakkuse eesmärk. Võimalike eesmärkidena määratles Symantec seadmed Linksysist, Mikrotikust, Netgear'ist, TP-Linkist ja QNAP-ist.

Niisiis, kuidas seadmed nakatati? Need on tarkvara või riistvara puudused, mis loovad omamoodi backdori, mille kaudu ründaja saab seadme toimimist häirida. Häkkerid kasutavad seadmete nakatamiseks või teadaoleva haavatavuse kaudu juurdepääsu saamiseks standardnimesid ja vaikeparoole, mida oleks tulnud parandada tavaliste tarkvarauuenduste või püsivara abil. See on sama mehhanism, mis viis eelmisel aastal Equifaxi massihäireteni ja see on võib-olla suurim küber-asjatundlikkuse allikas!

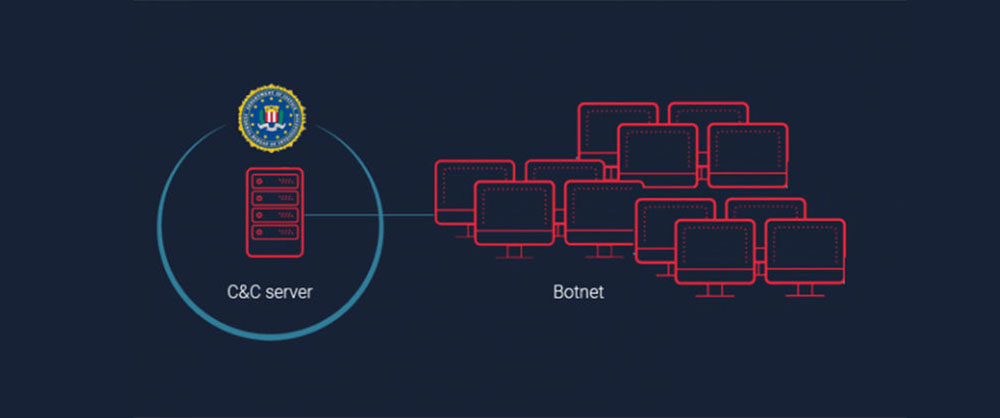

Samuti on ebaselge, kes need häkkerid on ja millised nende kavatsused. On eeldus, et on kavandatud suur rünnak, mis muudab nakatunud seadmed kasutuks. Oht on nii ulatuslik, et hiljuti teatasid justiitsministeerium ja FBI, et kohus on otsustanud häkkimises kahtlustatavaid seadmeid konfiskeerida. Kohtuotsus aitab tuvastada seadmeid, rikkuda häkkerite võimet röövida isiklikke ja muud konfidentsiaalset teavet ning viia läbi Trojani vpnfilteri õõnestavaid küberrünnakuid.

Kuidas viirus töötab

VPNFilter kasutab väga keerulist kaheastmelist nakkuse meetodit, mille eesmärk on teie arvuti luureandmete ohvriks saamine ja isegi kirjeldus toimingud. Viiruse esimene etapp hõlmab teie ruuteri või kontsentraatori taaskäivitust. Kuna pahatahtlik vpnfilter on suunatud peamiselt ruuteritele, aga ka muudele Interneti -ga seotud seadmetele, samuti Mirai pahavara, võib see juhtuda Botani võrgu automaatse rünnaku tagajärjel, mida ei rakendata tulemusel Kesksete serverite edukas kompromiss. Infektsioon toimub ekspluateerimise abil, mis põhjustab nutiseadme taaskäivitamist. Selle etapi peamine eesmärk on saada osaline kontroll ja võimaldada 2. etapi kasutuselevõtt pärast uuesti laadimisprotsessi lõppu. 1. etapi faasid järgmiselt:

- Laadib foto Photobucketist.

- Käivitatakse uurijad ja metaandmeid kasutatakse IP -aadresside helistamiseks.

- Viirus on ühendatud serveriga ja laadib kahjuliku programmi, mille järel ta seda automaatselt täidab.

Teadlaste sõnul on infektsiooni esimese etapiga eraldi URL -i aadressid fotoobjektide võltskasutajate raamatukogud:

- Com/kasutaja/nikireed11/teek

- Com/kasutaja/kmila302/teek

- Com/kasutaja/lisabraun87/teek

- Com/kasutaja/eva_green1/teek

- Com/kasutaja/monicabelci4/teek

- Com/kasutaja/katyperry45/teek

- Com/kasutaja/saragray1/teek

- Com/kasutaja/Millerfred/raamatukogu

- Com/kasutaja/jenifraniston1/raamatukogu

- Com/kasutaja/amandaseyyfreed1/raamatukogu

- Com/kasutaja/suwe8/teek

- Com/kasutaja/bob7301/teek

Niipea kui nakkuse teine etapp on käivitatud, muutuvad pahatahtliku vpnfiltri tegelikud võimalused ulatuslikumaks. Need hõlmavad viiruse kasutamist järgmistes toimingutes:

- Ühendatakse serveri C & C -ga.

- Esitab tor, lk.S. ja muud pistikprogrammid.

- Teostab pahatahtlikke toiminguid, mis hõlmavad andmete kogumist, käske, salvestusruumi, seadme haldamist.

- Võimalik iseenda hävitamistegevusi teha.

Seotud nakkuse IP -aadresside teise etapiga:

- 121.109.209

- 12.202.40

- 242.222.68

- 118.242.124

- 151.209.33

- 79.179.14

- 214.203.144

- 211.198.231

- 154.180.60

- 149.250.54

- 200.13.76

- 185.80.82

- 210.180.229

Lisaks nendele kahele etapile teatasid Cisco Talose küberturbeuurijad ka 3. etapi serverist, mille eesmärk pole siiani teada.

Haavatavad ruuterid

Mitte iga ruuter ei saa vpnfilteri all kannatada. Symantec kirjeldab üksikasjalikult, millised ruuterid on haavatavad. Praeguseks on VPNFilter võimeline nakatama Linksys, Mikrotiku, Netgear ja TP-Link ruutereid, samuti võrguühenduse (NAS) QNAP. Need sisaldavad:

- Linksys E1200

- Linksys E2500

- Linksys WRVS4400N

- Mikrotik ruuter (versiooni 1016, 1036 ja 1072 pilvetuumaga ruuterite jaoks)

- Netgear DGN2200

- Netgear R6400

- Netgear R7000

- Netgear R8000

- Netgear wnr1000

- Netgear wnr2000

- QNAP TS251

- QNAP TS439 Pro

- Muud NAS QNAP -seadmed QTS -tarkvaraga

- TP-LINK R600VPN

Kui teil on mõni ülaltoodud seadmetest, kontrollige oma tootja tugilehte värskendusi ja näpunäiteid VPNFilteri eemaldamise kohta. Enamikul tootjatel on juba püsivara värskendus, mis peaks teid täielikult kaitsma vpnfilter rünnakuvektorite eest.

Kuidas teha kindlaks, kas ruuter on nakatunud

Ruuteri nakatumisastet on võimatu kindlaks teha isegi Kaspersky viirusetõrje abil. Kõigi juhtivate maailmaettevõtete omad ei ole seda probleemi veel lahendanud. Ainsad soovitused, mida nad praegu soovitavad.

Kas ruuteri taaskäivitus aitab vabaneda vpnfilteri nakkusest

Ruuteri ümbertöötamine aitab vältida ainult kahe esimese etapi viiruse arengut. See jääb endiselt pahavara jälgedeks, mis nakatab ruuteri järk -järgult. Lähtestage seade tehaseseadetele.

Kuidas VPNFilterit kustutada ja oma ruuterit või NAS -i kaitsta

Symanteci soovituste kohaselt on vaja seade taaskäivitada ja seejärel rakendada viivitamatult kõik vajalikud toimingud värskendamiseks ja vilkumiseks. See kõlab lihtsana, kuid jällegi on Cybercuse kõige levinum põhjus tarkvara ja püsivara pideva värskendamise puudumine. Netgear soovitab ka oma seadmete kasutajatel kõik kaugjuhtimisvõimalused lahti ühendada. Linksys soovitab oma seadmed taaskäivitada vähemalt kord paar päeva.

Ruuteri lihtne puhastamine ja lähtestamine ei kõrvalda alati probleemi täielikult, kuna pahatahtlik tarkvara võib kujutada keerulist ohtu, mis võib teie ruuteri püsivara objekte sügavalt tabada. Sellepärast on esimene samm kontrollida, kas teie võrgus oli selle pahatahtliku programmi oht. Cisco teadlased soovitavad seda tungivalt, tehes järgmisi samme:

- Looge uus võõrustajate rühm nimega "VPNFilter C2", ja tehke see Java UI kaudu välimiste võõrustajate all.

- Pärast seda kinnitage, et rühm vahetab andmeid, kontrollides teie seadme rühma enda "kontakte".

- Kui aktiivset liiklust pole, soovitavad teadlased võrguadministraatoritel luua teatud tüüpi väljalülitussignaali, mis sündmuse loomisel ja kasutaja veebiliideses hosti valimisel teavitab niipea, kui liiklus toimub hostigrupis.

Praegu peate ruuteri taaskäivitama. Selleks lülitage see 30 sekundiks toiteallikast välja, seejärel ühendage see tagasi.

Järgmine samm on ruuteri sätete lähtestamine. Teave selle kohta, kuidas seda teha, leiate käsiraamatust kastist või tootja veebisaidilt. Ruuteri uuesti laadimisel peate veenduma, et selle püsivara versioon on viimane. Jällegi pöörduge ruuterile lisatud dokumentatsiooni poole, et teada saada, kuidas seda värskendada.

Oluline. Ärge kunagi kasutage haldamiseks kasutajanime ja vaikeparooli. Kõik sama mudeli ruuterid kasutavad seda nime ja parooli, mis lihtsustab seadete muutumist või pahatahtlikku installimist.Ärge kunagi kasutage Internetti ilma tugeva tulemüürita. FTP -serverite, NAS -serverite, Plexi serverite ohus. Ärge kunagi jätke kaasatud kaugjuhtimist. See võib olla mugav, kui olete sageli oma võrgust kaugel, kuid see on potentsiaalne haavatavus, mida iga häkker saab kasutada. Hoidke alati kursis viimaste sündmustega. See tähendab, et peate regulaarselt kontrollima uut püsivara ja installige see uuesti, kui värskendusi vabastatakse.

Kas ruuteri sätted on vajalik, kui minu seade loendis puudub

Ohustatud ruuterite andmebaasi pikendatakse iga päev, seega tuleb raster väljakoolitus regulaarselt läbi viia. Samuti kontrollige tootja veebisaidil püsivara värskendusi ja jälgige tema ajaveebi või sotsiaalvõrgustikes sõnumeid.