WannaCry epideemia vastused sagedastele küsimustele ja kasutajate pettekujutlustele

- 4244

- 715

- Dr. Edgar Gleichner

Sisu

- Kas "kurat" on tõesti kohutav

- Kuidas wannacry levib

- Keda ähvardab WannaCry rünnak ja kuidas end selle eest kaitsta

- Kuidas viirus töötab, mis on krüptitud

- Mida teha, kui WannaCry on arvutit juba nakatanud

- Kuidas seda elu veelgi elada

Ja selle kohta, et killustatud teave ei anna olukorrast täielikku mõistmist, tekitavad spekulatsioone ja lahkuvad enda järel rohkem küsimusi kui vastuseid. Et aru saada, mis tegelikult toimub, kellele ja mida see ohustab, kuidas kaitsta nakkuse eest ja kuidas WannaCry kahjustatud faile dešifreerida, on pühendatud tänasele artiklile.

Kas "kurat" on tõesti kohutav

Ma ei saa aru, millist muret ümbritsevad Wannacry? Viirusi on palju, pidevalt ilmuvad uued. Ja see on eriline?

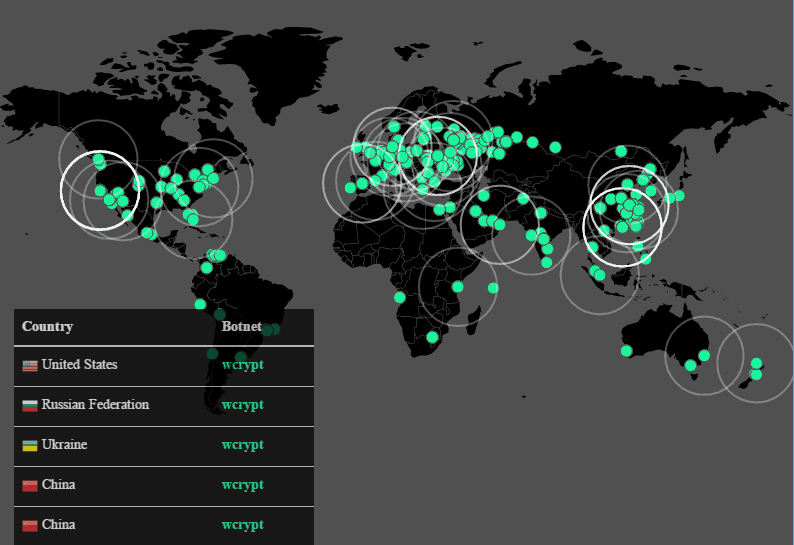

Wannacry (muud nimed wanacrypt0r, wana decrypt0r 2.0, wannakrüpt, wncry, wcry) - mitte päris tavaline küber null. Tema kurva kuulsuse põhjuseks on hiiglaslik kahju tekitatud kahju. Europoli andmetel rikkus ta enam kui 200 000 arvutite tööd akendega 150 maailma riigis ja kahju, et nende omanikud kannatasid rohkem kui 1 000 000 000 dollarit. Ja see on alles esimese 4 levitamise päeva jooksul. Enamik ohvreid - Venemaal ja Ukrainas.

Ma tean, et viirused tungivad arvutisse läbi täiskasvanute saitide kaudu. Ma ei külasta selliseid ressursse, nii et miski ei ähvarda mind.

Viirus? Mul on ka probleem. Kui viirused algavad minu arvutis, käivitan utiliidi *** ja poole tunni pärast on kõik korras. Ja kui see ei aita, installin Windowsi uuesti.

Viiruse viirus - ebakõla. WannaCry - Trooja Monitor, võrgu uss, mis on võimeline levima kohalike võrkude ja Interneti kaudu ühest arvutist teise ilma inimliku osaluseta.

Enamik pahatahtlikke programme, sealhulgas krüptimised, hakkab töötama alles pärast seda, kui kasutaja “neelab sööda”, st klõpsab lingil, avage fail jne. P. A WannaCryga nakatumiseks pole vaja üldse midagi teha!

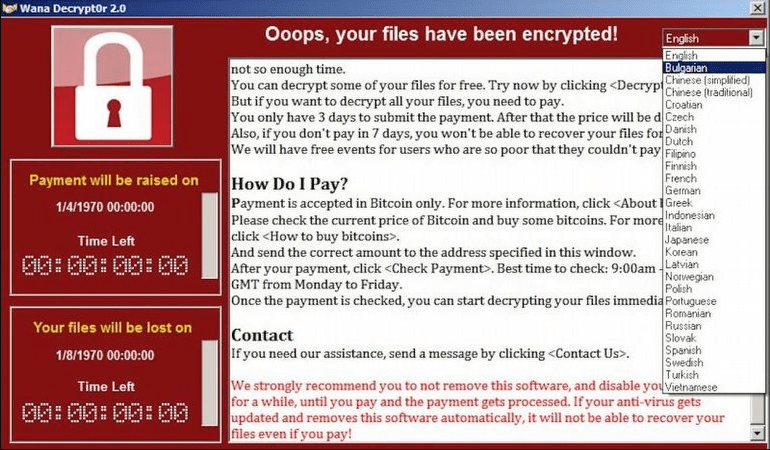

Pärast Windowsiga arvutisse krüpteerib pahavara lühikese aja jooksul suurema osa kasutajafailidest, mille järel kuvatakse teade, mis nõuab lunaraha 300–600 dollarit, mis tuleb määratud rahakotile üle kanda 3 päeva jooksul. Viivituse korral ähvardab ta 7 päeva pärast faile võimatuks dekrüpteerida.

Samal ajal otsivad kahjulikud lüngad teiste arvutite tungimiseks ja kui see leiab, nakatab kogu kohalik võrk. See tähendab, et ka naabermasinatesse salvestatud failide varukoopiad muutuvad kasutamiskõlbmatuks.

Viiruse arvutist eemaldamine ei põhjusta failide dekrüptimist! Operatsioonisüsteemi uuesti installimine - ka. Vastupidi, kui kiltkivide nakkuse korral võivad mõlemad toimingud võtta võimaluse faile taastada ka siis, kui on olemas kehtiv võti.

Nii et jah, "kurat" on üsna kohutav.

Kuidas wannacry levib

Sa kõik valetad. Viirus saab minu arvutisse tungida ainult siis, kui ma selle ise alla laadin. Ja ma olen valvas.

Paljud kahjulikud programmid on võimelised nakatama komponente (ja muide mobiilseadmeid) haavatavuste kaudu - vead opsüsteemi komponentide koodeksis ja küberküpseid avanud programmid, mis võimalust kasutada kaugmasinat oma eesmärkidel. Eelkõige levib WannaCry läbi 0-päevase haavatavuse SMB-protokollis (nullpäeva haavatavusi nimetatakse vigadeks, mida pahatahtlik/spioon nende toimimise ajal ei parandanud).

See tähendab, et arvuti nakatamiseks hakkimislahiga on piisav kahest tingimusest:

- Ühendus võrguga, kus on ka teisi nakatunud autosid (Internet).

- Kohalolek ülaltoodud lünga süsteemis.

Kust see nakkus tuli? Need on vene häkkerite trikid?

Mõnede aruannete kohaselt (ma ei vasta usaldusväärsusele), avastas esimesena USA riikliku julgeolekuagentuuri legaalse kaugjuurdepääsu Windowsi failidele ja printeritele juriidilise kaugjuurdepääsu. Selle asemel, et teatada temast Microsoftis, et nad seal vea parandaksid, otsustasid nad seda ise kasutada ja välja töötada ärakasutamine (programm, mis kasutab haavatavust).

Seejärel varastas häkkerid selle plahvatuse (koodi nimi EternalBlue), mis oli juba mõnda aega arvutite tungimiseks ilma omanike teadmata tungimiseks ja moodustas väljapressimise Wannacry loomise aluse. See tähendab, et tänu USA riikliku ehituse mitte täielikult juriidilistele ja eetilistele tegevustele õppisid viirusevärvid haavatavuse kohta.

Krüptimise autorlus pole kindlasti kindlaks tehtud.

Keelasin värskenduste installimise Aknad. Nafigi on vaja, kui kõik töötab ilma nendeta.

Epideemia sellise kiire ja suure leviku põhjus on sel ajal „plaastri” puudumine - Windowsi värskendamine, mis võib sulgeda tahtmise. Sest selle arendamiseks võttis see aega.

Täna on selline plaaster olemas. Kasutajad, kes süsteemi värskendavad. Ja need, kes usuvad, et värskendusi pole vaja.

Keda ähvardab WannaCry rünnak ja kuidas end selle eest kaitsta

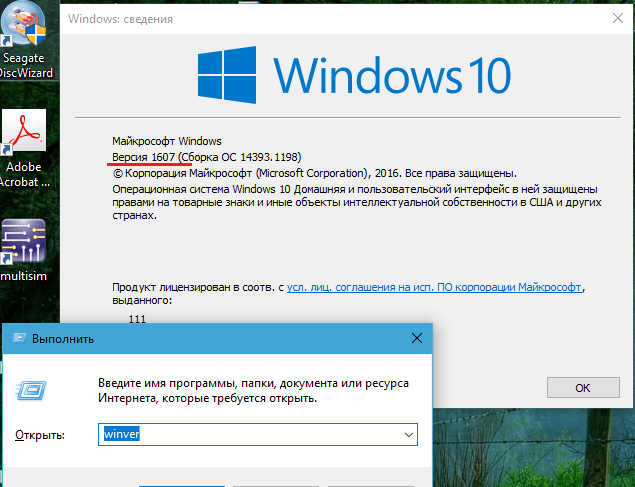

Minu teada on nakatunud enam kui 90% arvutitest WannaCry, töötas kontrolli all Windows 7. Mul on "tosin", mis tähendab, et miski ei ähvarda mind.

WannaCry Infection Ohted kehtivad kõik opsüsteemid, mis kasutavad SMB V1 võrguprotokolli. See:

- Windows XP

- Windows Vista

- Windows 7

- Windows 8

- Windows 8.1

- Windows RT 8.1

- Windows 10 V 1511

- Windows 10 V 1607

- Windows Server 2003

- Windows Server 2008

- Windows Server 2012

- Windows Server 2016

Täna on võrgus keelustatud süsteemide kasutajad, kuhu seda ei installitud Kriitilise turvalisuse värskendus MS17-010 (Saadaval tehnilt tasuta allalaadimiseks.Microsoft.Com, millele link kuvatakse). Plaastrid Windows XP, Windows Server 2003, Windows 8 ja muude toetamata OSS -i jaoks saab alla laadida Sellelt lehelt tugi.Microsoft.Com. See kirjeldab ka salvestus värskenduse olemasolu kontrollimise meetodeid.

Kui te ei tea arvutis OS -i versiooni, klõpsake Win+R klahvi kombinatsiooni ja käivitage Winver.

Kaitse tugevdamiseks ja kui süsteemi praegu pole võimatu värskendada, annab Microsoft juhiseid SMB versiooni 1 ajutiseks sulgemiseks. Nemad on Siin Ja Siin. Lisaks, kuid mitte tingimata saate sulgeda tulemüüri 445 TCP -porti, mis teenindab SMB -d.

Mul on maailma parim viirusetõrje ***, ma saan temaga midagi ära teha ja ma ei karda midagi.

WannaCry levitamine võib toimuda mitte ainult ülalnimetatud iseliikutud viisil, vaid ka tavalistel viisidel -sotsiaalsete võrgustike, e -e -posti, nakatunud ja andmepüügi veebiressursside jms kaudu jne. D. Ja selliseid juhtumeid on olemas. Kui laadite pahatahtliku programmi käsitsi alla ja käivitate, siis ei viirusetõrje ega haavatavusi hõlmavad plaastrid, need säästavad infektsioonist.

Kuidas viirus töötab, mis on krüptitud

Jah, las ta krüptib seda, mida tahab. Mul on programmeerija sõber, ta dešifreerib mulle kõik. Äärmuslikel juhtudel leiame võtmemeetodi.

Noh, krüpteerida paar faili ja mis? See ei takista mind arvutis töötamist.

Kahjuks ei dešifreerita see, kuna pole mingeid võimalusi RSA-2048 krüptimist häkkida, mis kasutab Wanna Cry-i ja ei ilmu lähitulevikus. Ja ta ei krüpteeri paar faili, vaid peaaegu kõiki.

Ma ei anna üksikasjalikku kirjeldust huvitava pahatahtlikkuse töö kohta, mida saan selle analüüsiga tutvuda, näiteks Microsoft Matt Suiche Expert ajaveebis. Märgin ainult kõige olulisemaid punkte.

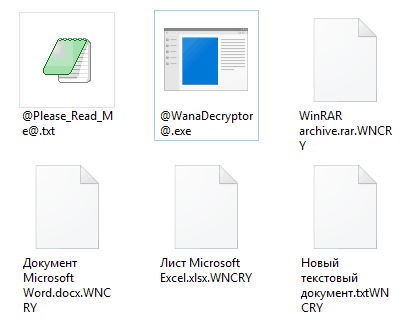

Laiendustega failid allutatakse krüptimisele: .doktor, .Docx, .XL -id, .Xlsx, .Ppt, .Pptx, .Pst, .OST, .Msg, .EML, .VSD, .VSDX, .Txt, .CSV, .RTF, .123, .Wks, .Wk1, .Pdf, .Dwg, .OneToc2, .SNT, .Jpeg, .Jpg, .Docb, .docm, .Täpp, .dotm, .dotx, .XLSM, .XLSB, .XLW, .Xlt, .XLM, .XLC, .Xltx, .Xltm, .Pptm, .Pott, .Pps, .PPSM, .PPSX, .PpAM, .Potx, .Potm, .EDB, .Hwp, .602, .Sxi, .Sti, .Sldx, .Sldm, .Sldm, .Vdi, .Vmdk, .Vmx, .Gpg, .Aes, .Kaar, .PAQ, .Bz2, .Tbk, .Bak, .Tõrv, .Tgz, .Gz, .7Z, .Rar, .Tõmblukk, .Varukoopia, .Iso, .VCD, .BMP, .PNG, .Gif, .Toores, .CGM, .Tif, .Tiff, .Nef, .PSD, .Ai, .Svg, .Djvu, .M4u, .M3u, .Keskmine, .WMA, .Flv, .3G2, .Mkv, .3GP, .Mp4, .liikuma, .Avi, .ASF, .Mpeg, .volaat, .Mpg, .WMV, .FLA, .Swf, .Laine, .mp3, .Sh, .Klass, .purk, .Java, .RB, .APP, .Php, .JSP, .BRD, .Sch, .dch, .Sukelduma, .Pl, .Vb, .VBS, .PS1, .Nahkhiir, .CMD, .JS, .ASM, .h, .Pas, .CPP, .C, .CS, .Suo, .SLN, .LDF, .Mdf, .Ibd, .Myi, .Myd, .Frm, .ODB, .Dbf, .Db, .Mdb, .ACCDB, .Sql, .SQLETEDB, .SQLite3, .ASC, .Lahtik, .Lamav, .Mml, .Sxm, .OTG, .ODG, .Uop, .Std, .Sxd, .OTP, .ODP, .Wb2, .Slk, .Dif, .STC, .SXC, .OTS, .ODS, .3DM, .Maksimaalne, .3DS, .uot, .Stw, .Sxw, .Ott, .ODT, .Pede, .P12, .CSR, .Crt, .Võti, .Pfx, .Der.

Nagu näete, on siin dokumendid, fotod ja video-audio ning arhiivid ja e-posti ja failid, mis on loodud erinevates programmides ... Zlovred üritab jõuda iga süsteemikataloogi juurde.

Krüptitud objektid saavad topelt laienemise Wncryga, Näiteks "Dokument1.doktor.Wncry ".

Pärast krüptimist kopeerib viirus käivitatava faili igasse kausta @[email protected] - väidetavalt pärast lunaraha dekrüptimist, samuti tekstidokumenti @[email protected] Kasutajasõnumiga.

Järgmisena üritab ta varju koopiaid ja Windowsi taastamispunkte hävitada. Kui UAC töötab süsteemis, peab kasutaja selle toimingu kinnitama. Kui lükkate päringu tagasi, on võimalus koopiatest andmeid taastada.

WannaCry kannab krüptimisvõtmeid TOR -võrgus asuvate käsukeskustesse ja eemaldab need seejärel arvutist. Muude haavatavate masinate otsimiseks skannib ta Internetis kohalikku võrku ja meelevaldseid IP -vahemik.

Täna teavad analüütikud mitmeid erinevate jaotusmehhanismidega WannaCry modifikatsioone ja lähitulevikus on vaja oodata uut.

Mida teha, kui WannaCry on arvutit juba nakatanud

Ma näen, kuidas failid laiendusi muudavad. Mis toimub? Kuidas seda peatada?

Krüptimine on mittesisaldusega protsess, ehkki mitte liiga pikk. Kui teil õnnestus seda enne ekraanile ilmuvat väljapressimisti. Mitte süsteemi lõpuleviimine, vaid Kahvli väljatõmmamine pistikupesast!

Akende normaalseks laadimisel jätkub krüptimine, seega on oluline seda ära hoida. Järgmine arvuti turuletoomine peaks toimuma kas turvarežiimis, kus viirused ei ole aktiivsed, või mõnest teisest alglaadimiskandjast.

Lisaks on teie ülesanne igaks juhuks, kui kopeerida ellujäänud failid eemaldatavale kettale või mälupulk. Pärast seda saate jätkata värdja hävitamiseni.

Minu failid on krüptitud! Viirus nõuab nende jaoks lunaraha! Mida teha, kuidas dešifreerida?

Failide dekrüptimine pärast WannaCryt on võimalik ainult siis, kui on olemas salajane võti, mida ründajad lubavad pakkuda niipea, kui ohver neile üle kannab. Kuid selliseid lubadusi ei täideta peaaegu kunagi: miks on pahatahtlikud levitajad vaevata, kui nad juba said, et nad tahtsid?

Mõnel juhul saate probleemi lahendada ilma lunarahata. Praeguseks on välja töötatud 2 WannaCry dekoodrit: Wannakey (autor Adrien Guinet) ja Wanakiwi (autor Benjamin Delpy). Esimene töötab ainult Windows XP -s ja teine, mis on loodud esimese alusel, on Windows XP, Vista ja 7 x86, samuti Northern Systems 2003, 2008 ja 2008R2 x86.

Mõlema dekoodri töö algoritm põhineb krüptimisprotsessi mälus olevate salajaste võtmete otsimisel. See tähendab, et ainult neil, kellel polnud aega arvuti taaskäivitamiseks, on võimalus dekrüpteerida. Ja kui mitte liiga palju aega on möödunud pärast krüptimist (mälu ei kirjutatud mõni muu protsess).

Niisiis, kui olete Windows XP-7 X86 kasutaja, peaksite esimese asjana pärast lunaraha sõnumi ilmumist arvuti välja lülitama kohalikust võrgust ja Internetist ning käivitama Wanakiwi dekoodri, mis on alla laaditud teise seadmesse. Enne võtme väljavõtmist ärge teostage arvutis muid toiminguid!

Saate end tutvustada dekoodri wanakiwi töö kirjeldusega teises Matt Suiche ajaveebis.

Pärast failide dekrüptimist alustage kurjuse eemaldamiseks viirusetõrjet ja seadke plaaster, mis sulgeb selle levitamise viisid.

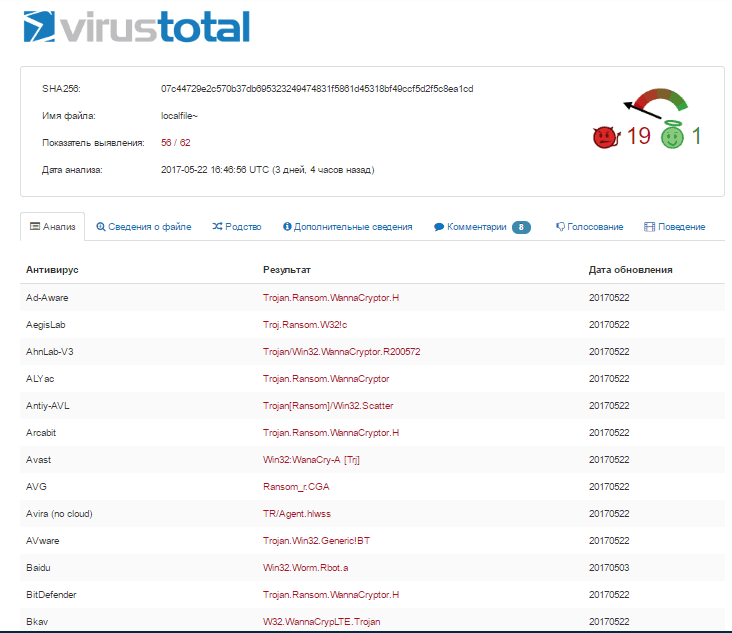

Täna tunnistab WannaCry peaaegu kõiki viirusetõrjeprogramme, välja arvatud need, mida ei värskendata, nii et peaaegu kõik.

Kuidas seda elu veelgi elada

Trooja reprivandi epideemia iseliikuvate omadustega leidis maailma üllatusena. Igasuguste turvateenuste jaoks osutus see sama ootamatuks kui talve 1. detsembril kogukondlike teenuste alguses. Põhjus on hoolimatus ja võib -olla. Tagajärjed - korvamatu andmete kaotamine ja kaotused. Ja pahatahtlike loojate jaoks - stiimul jätkata samas vaimus.Analüütikute sõnul tõi Wanacry levitajatele väga head dividendid, mis tähendab, et selliseid rünnakuid korratakse. Ja need, keda on praegu kaasas, ei kanna tingimata. Muidugi, kui te ei muretse selle pärast ette.

Niisiis, nii et te ei pea kunagi krüptitud failide üle nutma:

- Ärge keelduge opsüsteemi ja rakenduste värskenduste installimisest. See kaitseb teid 99% -l ohtudest, mis levisid läbi sisselülitamata haavatavused.

- Jätkake kontode kontrollimist - UAC.

- Looge oluliste failide varukoopiad ja salvestage need teisel füüsilisel meediumil või eelistatavalt mitmel. On optimaalne kasutada hajutatud andmesalvestuse andmebaase ettevõtte võrkudes, kodukasutajad saavad kasutada tasuta pilveteenuseid nagu Yandexi ketas, Google Disk, OneDrive, Megasynk jne. D. Ärge hoidke neid rakendusi käivitatud, kui te neid ei kasuta.

- Valige usaldusväärsed opsüsteemid. Windows XP pole.

- Installige Interneti -turvaklassi keeruline viirusetõrje ja lisakaitse väljapressijate vastu, näiteks Kaspersky lõpp -punkti turvalisus. Või teiste arendajate analoogid.

- Suurendage kirjaoskust troojalaste vahetustele vastu võitlemisel. Näiteks viirusetõrjemüüja DR.Web on koostanud koolituskursused erinevate süsteemide kasutajatele ja administraatoritele. Palju kasulik ja mis kõige tähtsam, usaldusväärne teave sisaldub teiste A/V arendajate ajaveebides.

Ja mis kõige tähtsam: isegi kui olete vigastatud, ärge kandke ründajatele raha dekodeerimise eest. Võimalus, et teid petetakse, on 99%. Lisaks, kui keegi ei maksa, muutub väljapressimisäri mõttetuks. Vastasel juhul kasvab sellise nakkuse levik ainult.

- « Ukrainas VK blokeerimine, kuidas taastada juurdepääs ja kaitsta oma õigust teabele

- Suurem kiirus, rohkem ruumi, kuidas asendada sülearvuti kõvaketas »