Kuidas lahendada krüptimisvigade probleem CreDSP

- 2280

- 437

- Jean Kihn

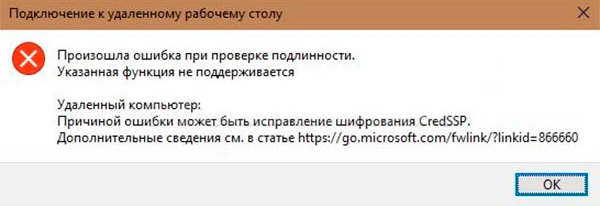

2018. aasta kevadel hakkasid Windowsi kasutajad silmitsi seisma veaga, mis polnud varem kohtunud.

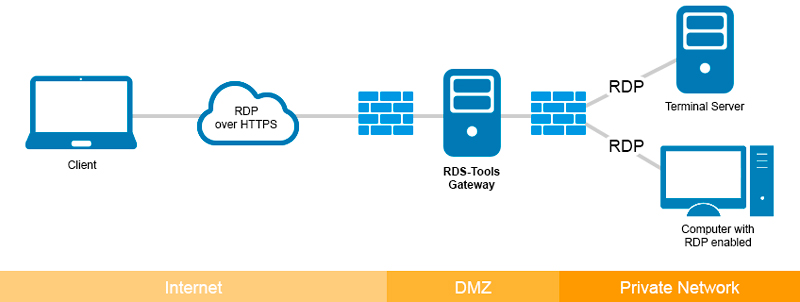

Peagi sai selgeks, et teade "krüptimine Oracle'i parandamine" tekkis kliendi arvutiga ühendamisel kaugmasinaga ja see juhtus järgmistel asjaoludel:

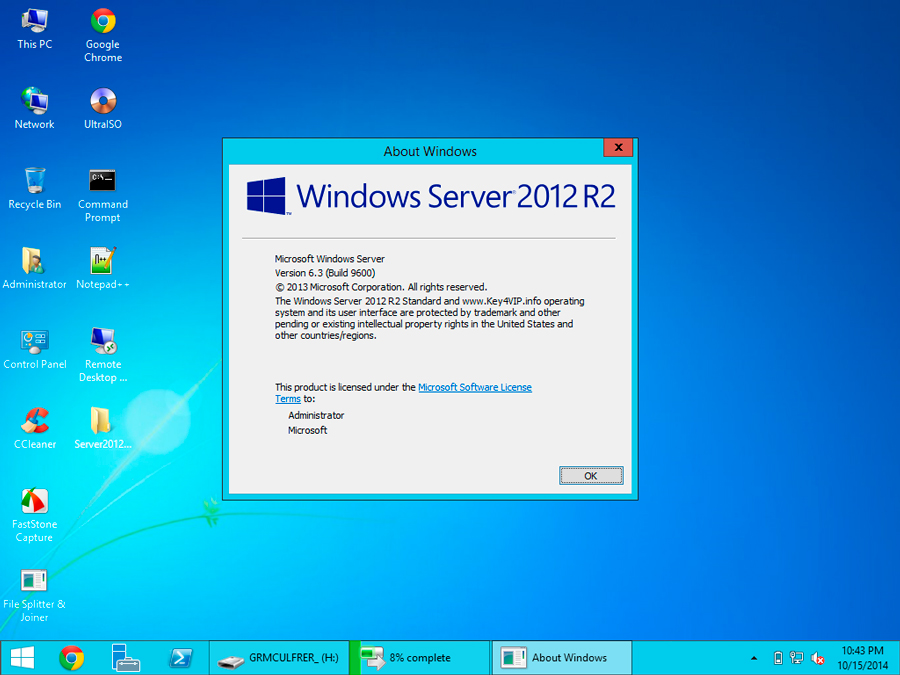

- Kaugmasinaga ühendamine toimub arvutist, millele installiti hiljuti suhteliselt vana Windows (Server 2012, “Ten” 1803 ja allpool, server 2016), kuna hiljem puuduvad ohutusvärskendused, mis hiljem välja antakse;

- Ühendus toimub serveriga, kus puuduvad ülaltoodud nimetatud värskendused;

- Ühendamisel lukustatakse sisseehitatud RDP -protokollifondid kaug arvutiga, kuna kliendimasinas puudub vajalik plaaster.

Mõelge vea põhjustele ja sellele, kuidas olukorda parandada.

Miks on CreDSP viga

Niisiis, me juba teame, et paljudes Windowsi versioonides (serveri valikud 2016/2012/2008, välja arvatud 2013. aasta, ja kliendid, alustades 7 -st) ilma installitud kumulatiivsete plaastriteta, kui proovite ühenduse luua kaugjuhtimisega RDS/RDP järgi võib tekkida kaugtöölaua ühenduse probleem.

Teisisõnu, krüptimise autentimisprotseduuri ajal arvutiga kaugühendusega tekkis CreDSSP viga, mille põhjuseks võib olla krüptimisprotokollide mittevastavus. Selle põhjuseks on asjaolu, et üks autodest (klient või kaugjuhtimispult) ei installinud vastavaid värskendusi, mis avaldati pärast 2018. aasta märtsi.

Siis hakkas Microsoft levitama värskendust, mille eesmärk oli kaitsta CREDSSP protokolli tuvastatud haavatavust, ohustades ründajate poolt koodi kaugjuhtimise tõenäosust. Probleemi tehnilised üksikasjad on esitatud piisavalt üksikasjalikult bülletääni CVE2018-0886. Kaks kuud hiljem ilmus veel üks värskendus, mis tutvustas vaikimisi Windowsi kliendimasina võimaluse keelu kaugserveriga ühendust võtta, kui sellel on CreDSSP protokolli versiooni, ei levitanud märtsi värskendus.

See tähendab, et kui teil on õigeaegselt kliendi aknad, on mai värskendused õigeaegselt installitud ja proovite ühenduse luua kaugserveritega, millega alates 2018. aasta kevadest ei olnud turvauuendusi, sellised katsed lõppevad lahti. Samal ajal saab kliendimasina sõnumi CrediSP tüübi kaugühenduse tegemise võimatuse kohta.

Niisiis, vea põhjuseks võib olla CREDSSP krüptimisprotokolli arendajate parandamine, mis ilmus järgmiste värskenduste avaldamise tulemusel:

- 2008. aasta R2 ja "Seven" serveri versiooni jaoks - KB4103718;

- WS 2016 jaoks - KB4103723;

- WS 2012 R2 ja Windows 8 jaoks.1 - KB4103725;

- "Kümnete" komplekti jaoks 1803 - KB4103721;

- Windows 10 komplekti jaoks 1609 - KB4103723;

- "Kümnete" komplekti jaoks 1703 - KB4103731;

- W10 ehitamiseks 1709 - KB4103727.

Näidatud loend näitab 2018. aasta mais avaldatud värskenduste arvu, praegu on vaja installida rohkem värskeid akumulatiivseid pakette (neid nimetatakse ka kumulatiivseteks) värskendusteks. Seda toimingut saab teha mitmel viisil. Näiteks viidates Windowsi värskenduse teenusele, põhineb arendaja serveritel või kasutades kohalikku WSUS -serverit. Lõpuks saate vajalikud turvamustrid käsitsi alla laadida Microsofti värskenduste kataloogi kaudu (see on Vindodes Update'i kataloog).

Eelkõige, et otsida oma arvuti värskendusi, millele installitakse tosina komplekt 1803, peaks 2020. aasta mais otsingupäringul olema järgmine vaade: Windows 10 1803 5/*/2020.

Võimalused probleemi lahendamiseks

Sellest olukorrast on kaks võimalust. Kuna seda on lihtne arvata, on üks neist pärast 2018. aasta märtsi installitud kliendiarvuti ohutusvärskenduste eemaldamine. Muidugi peetakse sellist sammu väga riskantseks ja seda ei soovitata, kuna probleemile on ka muid lahendusi. Kuid teda on kõige lihtsam täita ja seda saab kasutada ühekordse katse juurde pääseda kaugmasinale.

Vaatleme nüüd alternatiivseid "korrektseid" võimalusi vea parandamiseks, mis tekib CreDSSP autentsuse kontrollimisel.

Üks neist on keelata (ühekordselt kasutatav) protseduur CREDSSP versiooni kontrollimiseks kaug arvutil. Sel juhul jääte kaitstud, plaastrid jäävad kehtetuks, oht on ainult kommunikatsiooniseansi ajal.

Toimingute algoritm:

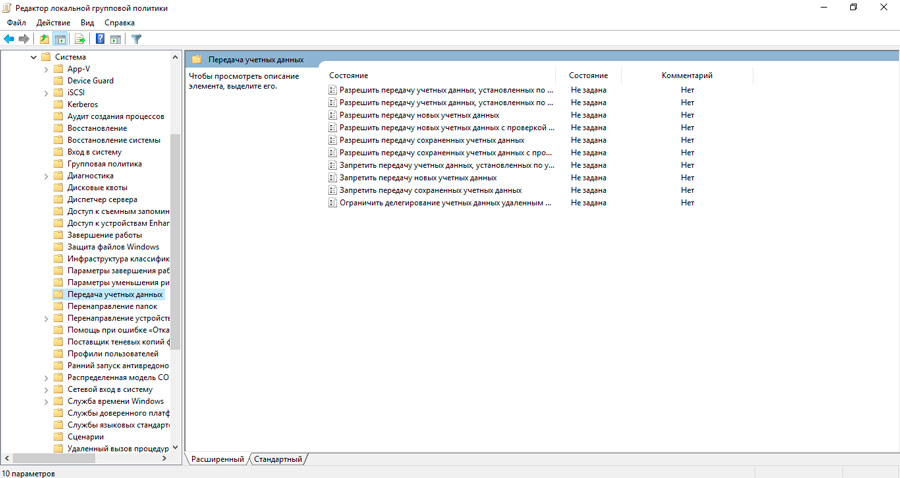

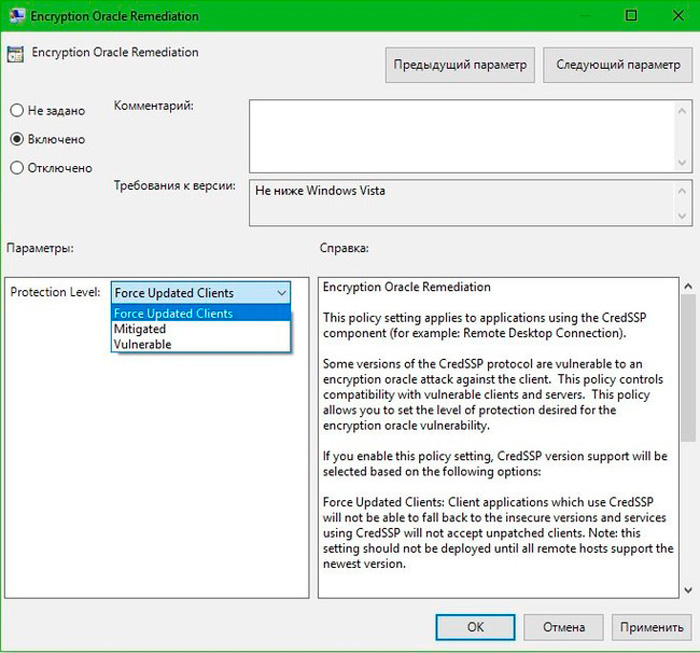

- Käivitame gpediti konsoolis "Perform".MSC (ehitatud kohaliku GPO toimetaja);

- Me läheme vahekaardile Computer Configuration, valime üksuse Administratiivsed mallid, seejärel minge vahekaardile System, seejärel - mandaadi delegatsiooni. Venendatud Windowsis näeb täielik tee välja järgmiselt: vahekaart “Arvuti konfiguratsioon”/vahekaardi “Administratiivsed mallid”/menüüsüsteemi menüüklasside vahekaart

- Poliitiku nimekirjas otsime krüptimist Oracle'i heastamisliini, klõpsake sellel ja lülitame poliitiku valija sisse lubatud/kaasavasse asendisse, valides ilmunud loendis haavatava rea (jätke haavatavus));

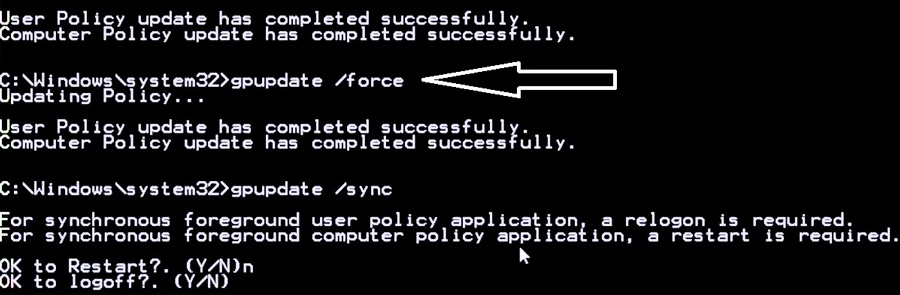

- Alustame konsooli kaudu GPUPDATE /FORGE käsu "käivitamiseks" (sunnitud poliitikut värskendama), täites kohaliku grupipoliitika redigeerimise teatiste lahtiühendamise menetluse;

- Proovige ühenduse luua kaugmasinaga.

Krüpteerimisoraklemedioni poliitika väljalülitamine võimaldab teie arvutil ühenduse luua isegi ebastabiilsete kaug personaalarvutite ja serveritega ilma värskete turvavärskendusteta.

Tähelepanu. Tuletage meelde, et seda CreDSSP krüptimisvigade kõrvaldamise meetodit ei soovitata pidevaks kasutamiseks. Parem on teavitada kaugmasina administraatorile krüptimisprotokollide ebajärjekindluse probleemist sobivate värskenduste installimiseks.Mõelge, kuidas EOR -poliitika töötab. Sellel on kolm kaitset CREDSSP protokolli haavatavuste eest plaastrite puudumisel:

- Suulu värskendatud selendid - kaitse põhitase, kaugmasinast ühenduse loomise täielik keeld kliendi arvutite ühendamiseks ilma installitud värskendusteta. Reeglina aktiveeritakse see poliitika pärast täielikku värskendust kogu võrguinfrastruktuuri piires, st pärast värskete värskenduste installimist kõigi võrguga seotud võrgujaamadesse, sealhulgas serverid, millele kaugühendus toimub.

- Leevendatud - selline kaitsetase blokeerib kõik katsed ühendada serveritega, millel CREDSSP protokoll pole õige. Samal ajal ei mõjutata kõiki muid CREDSSP -teenuseid.

- Haavatav - minimaalne tase on õmmeldud, mis eemaldab RDP -masinale kaugjuurdepääsu keelu, kui on olemas CreDSSP haavatav versioon.

Pange tähele, et mõnel kliendiautol (näiteks Windowsi koduversioon), ei ole assamblee kohaliku poliitiku toimetaja. Sel juhul tehakse muudatuste tegemine, mis võimaldavad teil kaugmasinatega suhelda ilma serveri poolel pikaajaliste värskendusteta, käsitsi redigeerides registrit.

Selleks tutvustage rida konsoolile:

REG lisage hkml \ tarkvara \ Microsoft \ Windows \ CurrentVersion \ Policies \ System \ CREDSSP \ Parameetrid /v AllyncyCryptionOracle /T reg_dword /d 2

Seda protseduuri saab rakendada kõigis tööjaamades, kasutades domeeni GPO (konsooli käivitamine - GPMC.MSC) või võite rakendada PowerShelli skripti (sellesse domeeni kuuluvate töökohtade loendi saamiseks võite kasutada käsku Get-DComputer, mis on osa RSAT-OP-Powershellist), järgides järgmist sisu:

Impordimoodul actineRectory

$ PSS = (get -DComputer -Filter *).Dnshostname

Foreach ($ arvuti $ pcs)

Kutsuge -Kommand -Computername $ Computer -ScriptBlock

Reg lisage hklm \ tarkvara \ Microsoft \ Windows \ CurrentVersion \ Policies \ System \ CreditSP \ Parameetrid /V ALUSTANCYnCRYPTIONORACE /T REG_DWORD /D 2

Kuid tarbetu riski vältimiseks on see vajalik kohe pärast kaugmasinaga ühendamist, kui on olemas sobivad õigused Windowsi värskendusteenuse abil praeguste värskenduste seadmiseks (see tuleks sisse lülitada). Seda toimingut saab teha käsitsi, laadides alla värsked kumulatiivsed värskendused ja tehes nende installi vastavalt varem täpsustatud algoritmile.

Kui soovite parandada XP/Server 2003 Windowsi CreDSSP krüptimisviga, mida praegu ei toetata, kuid teatud asjaolude tõttu on teie kasutatud kõik need masinad manustatud Passroody 2009 torkama.

Oluline. Pärast edukat katset serveriga ühendust võtta, sellele kumulatiivsete plaastrite installimist ja serveri taaskäivitamist, täitke kindlasti kliendi poliitikas vastupidised teisendused, seadistades ForceUpDatedClents poliitikas väärtuse vaikeseade või asendades võtme AdnownCryPtionsORACE väärtuse 2 allikani 0. Seega kaitsete uuesti oma arvutit URDP -ühenduse haavatavuste eest, muutes CreditSP krüptimise korrigeerimise.Me ei maininud teist stsenaariumi eksliku sõnumi "krüptimine oraakli remedion" - kui kõik on kaugserveriga korras, ja kliendi arvuti osutub kokkusobimatuks. See tekib siis, kui poliitika aktiveeritakse kaugmasinas, mis blokeerib katsed luua ühenduse lisatud kliendi personaalarvutitega.

Sel juhul ei ole vaja kliendi turvauuendusi kustutada. Kui teil on ebaõnnestunud katse serveriga ühendust võtta, peaksite kontrollima, millal viimati kumulatiivsete turvavärskenduste installimine kliendimasinasse oli. Saate kontrollida PSWindowSUPDate'i mooduli kasutamise ja konsooli käsu täitmise abil:

GWMI WIN32_QUICKFIXEGINEGING | SORT -installitud -Desk

Kui kuupäev on üsna vana (valikuline kuni 2018. aasta märtsini), installige Windowsi versiooni uusim kumulatiivne värskendus.

- « Windowsi automaatse laadimise väljalülitamise viisid

- Mida teha, kui Windows 10 ripub moodulite paigaldaja töötaja protsessi tõttu »