Ubuntu jaoks OpenVPN installimine ja seadistamine

- 4889

- 153

- Fred Carroll

VPN -tehnoloogiat tuntakse nii suletud ettevõtete ressurssidele kui ka mitmesugusele sisule, olgu see siis heli-, video- või arhivali dokumendid. See võimaldab teil luua privaatvõrgu, suunates dokumendid ühele arvutile ühe või mitme ressursiga. Virtuaalset privaatvõrku kasutatakse laialdaselt kõigis kaasaegsetes brauserites. Ilma selleta maksab suure ja olulise organisatsiooni töötaja kauge töö seda harva. OpenVPN Ubuntu seaded on asjakohased mitte ainult tehniliste spetsialistide ja kõrge ohutuse edusammude jaoks, vaid ka kõigile, kes ei soovi litsentseeritud sisu kõrge hinnaga leppida riikides, kus sellele on piiratud juurdepääs.

Linuxis on virtuaalvõrkude häälestamine õhuke.

Selle tehnoloogia abil saate hõlpsalt juurde pääseda Hiina failisalvestusrajatiste sisule, näiteks Venemaalt, mis on tuntud oma laia Interneti -tsensuuri poolest. Või kasutage seda paljude muude oluliste eeliste saamiseks tasuta võrgus viibimise jaoks. Organisatsioonides on VPN -i kasutamise küsimus tõusnud tulemüüri seadistamisel. Nende kasutamine on vajalik ühendatud seadmete ja juurdepääsu seadistamise parameetrite pidevaks muutmiseks. Varem tõi see kaasa märkimisväärsed ajutised ja rahalised kulud.

OpenVPN installimine on vabalt levitatud virtuaalse privaatvõrkude tehnoloogia kasutamine. See on võimalik nii Windowsis kui ka Linuxi kujulises OS-is. Kuna Linuxi keskkonnas on selle funktsiooni kõigi parameetrite õhuke seadistamine lihtsam, kaalume seda täpselt. Virtuaalsete privaatvõrkude teemat on laialdaselt kaetud paljudel temaatilistel saitidel ja foorumitel, millele võiksid sellega liituda nii spetsialistid kui ka turvatehnoloogiate uued järgijad. OpenVPN Ubuntu installimine võimaldab mitte ainult tõsta isikuandmete ohutuse taset, vaid ka oma tegevust võrgus korralikult korraldada.

Miks kasutada seda täpselt VPN -i ja mitte muid võimalusi isikliku teabe kaitsmiseks? Sellest meetodist piisab ainult üks kord konfigureerimiseks. Kõik andmed läbivad automaatselt privaatvõrgu serveri, kohe krüptitud kujul.

Mida peate teoreetiliselt teadma?

OpenVPN on üsna funktsionaalne, kiire ja paindlik tarkvara, mis võimaldab teil töötada SSL VPN -iga. Sellel on avatud lähtekoodiga. See tähendab, et kõik saavad tema võimalusi eraldi kasutada, samuti muuta programmi koodi oma vajaduste järgi.

Tegelikult soovitab see tehnoloogia kasutada ohtlikke võrke justkui võimas kaitse. See on väga asjakohane, kui:

- Kasutate Interneti -ühenduse juurdepääsu nõrga kaitsega.

- Teie viibimise asemel kehtib tsensuur teabele juurdepääsu saamiseks.

- Olete kohas, kus on avalikuks kasutamiseks Wi-Fi pääsupunktid.

- Peate oma asukohta teiste võrgukasutajate eest hästi varjama.

- Soovite oma isikuandmeid ja paroole paremini kaitsta.

See on privaatne, sest igaüks ei pääse sellele juurde. Seda saavad teha ainult üksikud osalejad, kes sellise ühenduse lõid. Iga võrguelement peab sisaldama kaitseteavet. See teave võimaldab teil hõlpsalt võrku ühele Interneti -osalejale juurde pääseda ja keelab ka muu juurdepääsu teistele.

Põhikontseptsioonid

Tunnel on ohutu, kaitstud ühendus, mis kasutab ohtliku võrgu ressursse (sel juhul Interneti puhul) ja võimaldab teil vahetada teavet privaatse kanali kohta, mida häälestatakse ainult usaldusväärsete seadmete jaoks.

Klient on programm, mis on installitud seadmetele, kuhu peate andma kanal andmeserveri vahetamiseks. Sellel kanalil on kaitse.

Server - arvuti või koht, kus salvestatakse virtuaalse privaatvõrgu kasutajate kontosid. Serveri kasutamine võimaldab teil kiirendada programmide tööd ja vähendada liiklust (edastatud andmete hulk).

Avalikud võtmed ja sertifikaadid - spetsiaalsed andmed, mis pakuvad teabe krüptimiseks. Andmete vahetamisel langevad nad sertifitseerimiskeskusesse, kus nad on allkirjastatud. Hiljem naasevad nad võrgu algse elemendi juurde.

Liigume harjutamiseks

OpenVPN Ubuntu serveri seadistamiseks peate oma serveri installitud Ubuntu Linuxi abil ostma. See peab saama juurõigusi. Praegu saate osta lahenduse madala hinnaga ja selliseid teenuseid pakkuvate ettevõtete arv on üha enam. OpenVPN Ubuntu iseenesest installimine ei vaja märkimisväärset aega.

Alustame installimist ja seadistamist

Esmalt peate ühenduse looma serveriga ja andma sellele sellised käsud:

"Apt-get värskendus

APT-GET install OpenVPN "

Need juhised hakkavad installima OpenVPN -i. Järgmisena on vaja installida ja ette valmistada utiliidi võtmete ja sertifikaatide loomiseks:

"CD /TMP

Wget https: // github.Com/openvpn/easy -rsa/arhiiv/meister.Tõmblukk

Apt-get install unzip

Pakkimismeister.Tõmblukk

CD lihtne -Rsa -Master

./Ehita/ehitada-i-dist.Sh

Tõrva xvzf ./Easyrsa-GIT-areng.Tgz

CD Easyrsa-GIT-areng "

Järgmisena peate genereerima võtmed ja sertifikaadid:

"./Easyrsa init-pKi

./Easyrsa ehiti-ca

./Easyrsa Ehitus-server-täis server

./Easyrsa ehita-kliendi täis klient1

./Easyrsa gen-dh "

Pärast põlvkonda on vaja saadud andmeid edastada/etc/openvpn/:

"MV ./PKI/DH.PEM/etc/OpenVPN/DH.Pede

Mv ./PKI/Privaat/klient1.Võti/etc/openvpn/

Mv ./PKI/Privaat/server.Võti/etc/openvpn/

Mv ./Pki/ca.CRT/etc/OpenVPN/

Mv ./PKI/emiteeritud/klient1.CRT/etc/OpenVPN/

Mv ./PKI/välja antud/server.CRT/etc/OpenVPN/"

Looge serverifail samas kataloogis.Konfes selliste parameetritega:

"Režiimi server

Dev -tuun

Server 10.128.0.0 255.255.255.0

Push "ümbersuunamine-gateway def1"

Push "DHCP-Option DNS 8.8.8.8 ""

TLS-Server

CA CA.Crt

CERT Server.Crt

Võtmeserver.Võti

DH DH.Pede

Proto TCP-server

Port 1194

Kliendile

Comp-lzo

KeepAlive 10 120

Verb 4

Cipher AES-256-CBC

kasutaja keegi

Rühma noppround

Maksimaalne-kliendid 10 "

Käivitamist teostama

"Teenus OpenVPN algus"

Järgmisena peate sisestama andmed kliendi poolele. On vaja luua mitu uut faili.

"Mkdir vpn

CD VPN

SCP VPN-Server:/etc/OpenVPN/klient1.Crt ./

SCP VPN-Server:/etc/OpenVPN/klient1.Võti ./

SCP VPN-Server:/etc/OpenVPN/CA.Crt ./"

Siin kaugliinis peate kirjutama serveri IP -aadressi, nagu on näidatud näites.

"Klient

Proto tcp

Dev -tuun

Kaug 123.45.67.89 1194

Püsiv võti

Püsivust

CA CA.Crt

CERT CLIENT1.Crt

Võtmeklient1.Võti

Cipher AES-256-CBC

Comp-lzo

Verb 3 "

Järgmisena peate vigade saamiseks uurima serveris olevaid logifaile:

"Sudo openvpn -config klient.Konfi "

Terminali naaberiaknas peate sisestama käsu:

"Ping 10.128.0.1

Traceroute Mail.ru "

Kui kõik tehti õigesti, leiate selle 10.128.0.1 lööb edukalt. Siiski ei saadeta adressaadile, kuna NAT -i pole serveris häälestatud. Peame ikkagi selle sammu astuma.

Serveris peate faili avama nimega /etc /sysctl.Konf -i ja eemaldage kommentaari märgid realt "Net net.Ipv4.ip_forward = 1 ", muutes selle aktiivseks.

Järgmisena saate arvuti taaskäivitada või rea sisestada:

"ECHO1 >>/proc/sys/net/ipv4/conf/kõik/edastamine"

Siis peate sisestama:

"Iptables -a edasi -S 10.128.0.0/24 -J aktsepteerige

iptables -a edasi -D 10.128.0.0/24 -M olek \

-Riik loodud, seotud -J aktsepteerige

iptables -t nat -a postkorout -s 10.128.0.0/24 \

-J SNAT -TO -Source (serveri aadress) "

Järgmisena proovige vahetada IP -kontroll -teenusele. Kui kõik läks hästi, salvestage serveri reeglid:

"Iptables-sääst> /etc /iptables.Reeglid "

Samuti on vaja kontrollida, kas fail "/võrk/liidese" salvestab rea "eelne iptable-restore < /etc/iptables.rules". Перезагрузите сервер OpenVPN, чтобы настраивать его дальше.

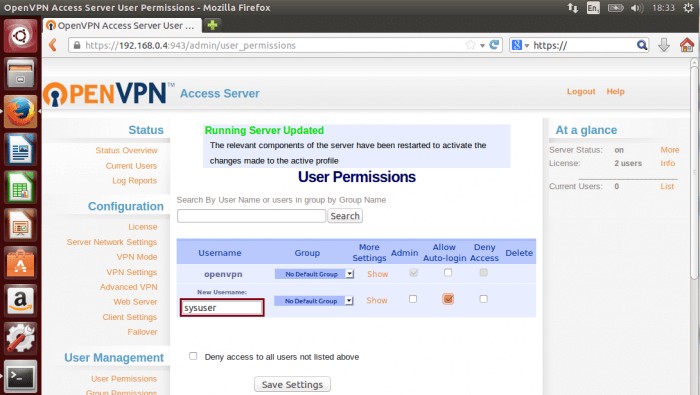

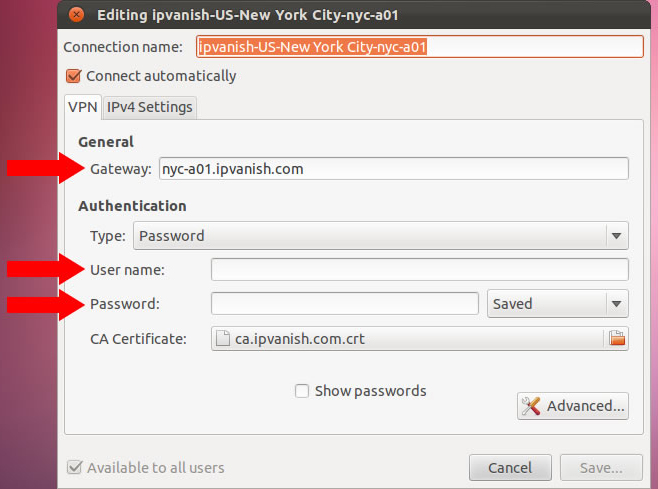

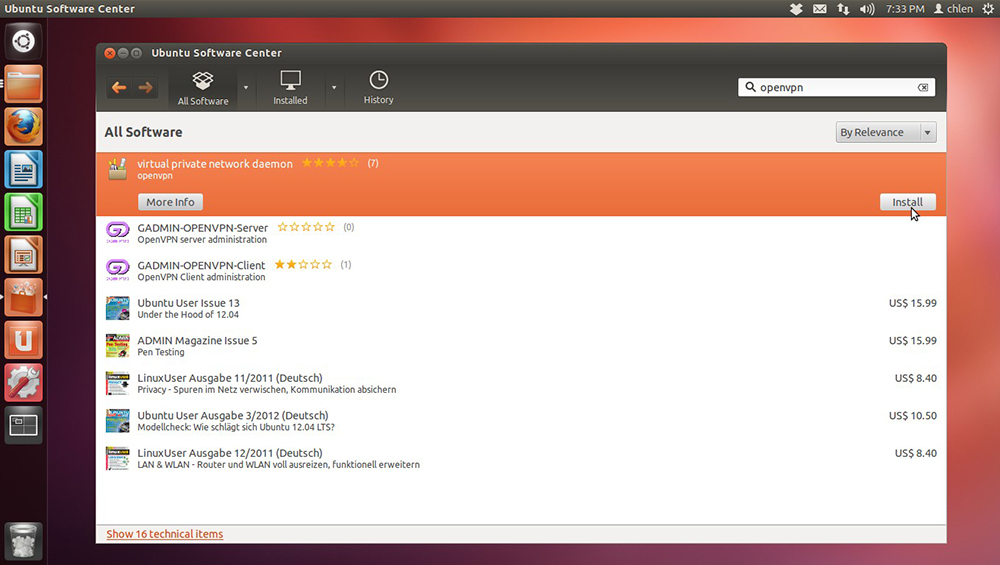

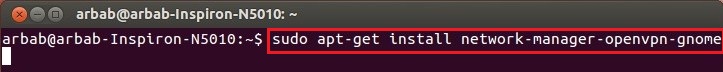

Peate VPN -i sätte täitma võrguhalduri kaudu. Selleks sisestage käsk "SUDOAPT-GET installige võrgu-hallar-openvpn-unome". Saate kirjutada konfiguratsioonis kõik teksti vormis varem määratud failid.

OpenVPN -serveri seadistamine Ubuntu on lõpule viidud! Kui teil on probleeme - ärge kartke kommentaarides küsida või otsige üksikasju temaatiliste foorumite kohta! Linux on keeruline ja mitmetahuline süsteem, mis sobib algajatele harva korraga. Kuid korraliku innukusega on seda võimalik omandada. Ja siis avab kasutaja miljon uut võimalust, mis varem silma alt välja olid.

- « Mida teha, kui Internet ei tööta RosteLecomilt

- USB -modemi ühendamine telefoni või nutitelefoniga »